Technische Mittel zur Zugangskontrolle und Sicherheit. Zusammensetzung und Ausstattung

Derzeit Breite Anwendung in Unternehmen, in denen es notwendig ist, den Zugang von Personen zu verschiedenen Räumlichkeiten automatisiert zu kontrollieren und zu begrenzen Zugangskontroll- und Managementsysteme (ACS). Diese Systeme sollen den autorisierten Zugang zu Räumlichkeiten und geschützten Bereichen ermöglichen.

Die Hauptrichtung der Entwicklung von Zugangskontrollsystemen ist ihre Intellektualisierung, die Übertragung der größtmöglichen Anzahl von Funktionen zum Sammeln, Verarbeiten von Informationen und Treffen von Entscheidungen auf Zugangskontrollhardware und Computer. Die Befreiung einer Person von Routinearbeiten ist besonders wichtig bei der Gewährleistung der Sicherheit von Objekten, wo die Kosten eines Fehlers und manchmal auch einfacher Unaufmerksamkeit sehr hoch sind. Andererseits ist es wichtig, dem Sicherheitsbeauftragten vollständige und genaue Informationen über die in der Einrichtung stattfindenden Ereignisse sowie praktische Mittel zur Verfügung zu stellen, damit er fehlerfrei und zeitnah betriebliche Entscheidungen treffen kann.

Zugriffskontrollsystem(ACS) bezeichnet eine Reihe von Software- technische Mittel und organisatorische und methodische Maßnahmen, mit deren Hilfe das Problem der Überwachung und Verwaltung der Besuche in einzelnen Räumlichkeiten sowie der operativen Kontrolle des Personals und der Zeit, die es auf dem Gelände der Einrichtung verbringt, gelöst wird.

Zutrittskontrollsysteme haben einen langen Entwicklungsweg durchlaufen, von den einfachsten Codewahlgeräten, die ein Türschloss steuern, bis hin zu komplexen Computersystemen, die weit voneinander entfernte Gebäudekomplexe abdecken. Mit Hilfe von ACS wird eine automatisierte Zugangskontrolle zu Räumlichkeiten durchgeführt. Dabei kann es sich um kleine Systeme für 1...3 Türen handeln, aber auch um Systeme, die die Bewegung von bis zu mehreren zehntausend Personen steuern.

Die Zugangsbeschränkung muss ohne Zeitverlust erfolgen und gleichzeitig eine zuverlässige Kontrolle ermöglichen.

Zugriffskontrollsystem besteht in der Regel aus Gerichtssystemservern – gewöhnlichen Computern, die die mit ihnen verbundenen Gerichtssystemcontroller verwalten.

Zugangskontrollsysteme umfassen Lesegeräte und Controller. Der Leser nimmt die auf der Karte aufgezeichneten Informationen wahr. Darüber hinaus kann es zusätzlich folgende Funktionen ausführen:

Türöffnung kontrollieren;

Kontrollieren Sie die Zeit, in der

die Tür ist offen;

Steuern Sie eine Alarmzone.

Regler(Bedienfeld) ist ein spezialisierter, äußerst zuverlässiger Computer. Es speichert Informationen über die Konfiguration, die Betriebsmodi des Systems, eine Liste der Personen, die das Recht haben, die Räumlichkeiten zu betreten, sowie ihre Zugangsrechte zu diesen Räumlichkeiten (wann und wohin sie genau gehen dürfen). In großen Systemen kann es mehrere Controller geben. In einfachen Fällen kann eine Minimalversion des Controllers in das Lesegerät eingebaut werden.

Das nächste wichtige Glied im Gerichtssystem sind Geräte wie Leser, die an das Panel angeschlossen werden kann. Ein Lesegerät ist ein Gerät, mit dem Sie auf einer Karte geschriebene Informationen lesen können. Er übermittelt diese Informationen an das Gremium, das darüber entscheidet, ob einer Person Zutritt zu den Räumlichkeiten gewährt wird. Sie können das Panel so konfigurieren, dass es den Computer auffordert, seine Entscheidung zu bestätigen.

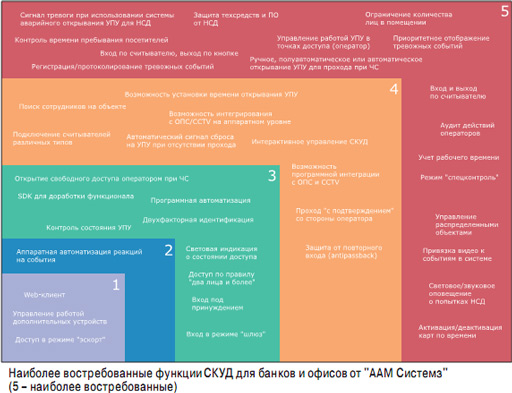

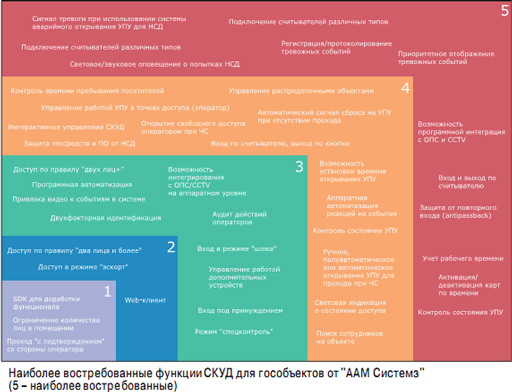

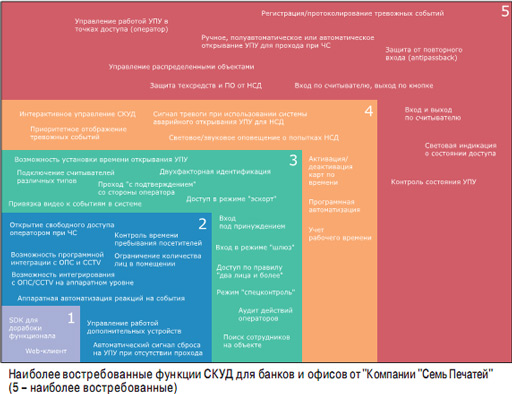

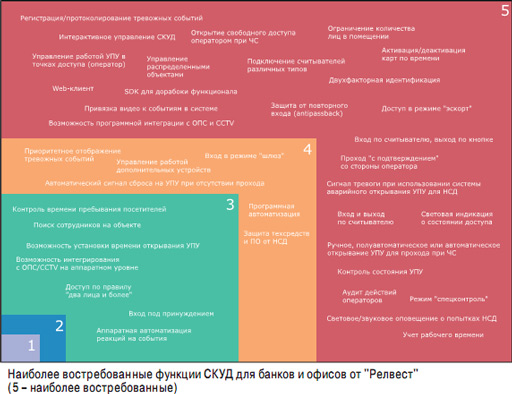

Funktionen universeller Zugangskontrollsysteme: Was der Verbraucher braucht

Führende Anbieter haben ein oder zwei Wirtschaftssegmente – Verbraucher von Sicherheitssystemen – ausgewählt und für sie die Nachfrage nach den Hauptfunktionen universeller (Netzwerk-)Zugangskontrollsysteme eingestuft

Der Bedarf und die Bedeutung von ACS-Funktionen wurden auf einer 5-Punkte-Skala (1 – unwichtig, 5 – sehr wichtig) für 4 Verbrauchersegmente bewertet:

- staatliche Einrichtungen;

- Bank/Büro;

- Industrie;

- Sport- und Kultureinrichtungen.

Standardfunktionen

Weil das wir reden über Bei universellen (Netzwerk-)Zugangskontrollsystemen gehen wir standardmäßig davon aus, dass in Objektsystem schon verfügbar:

- Pflege und Wartung von Benutzerdatenbanken und Karten/Identifikatoren;

- Speichern von Benutzerfotos in einer Datenbank;

- Aufzeichnen von Datum und Uhrzeit der Durchfahrt in der Datenbank;

- Festlegen von Zugriffsebenen;

- autonomer Betrieb Systemsteuerungen mit Beibehaltung grundlegender Steuerungsfunktionen bei Kommunikationsausfall mit dem Computer;

- Registrierung und Speicherung von Informationen über Ereignisse im nichtflüchtigen Speicher von ACS-Controllern;

- Speichern von Identifikationszeichen im Systemspeicher im Falle einer Störung und eines Stromausfalls;

- Öffnen der UPU beim Lesen eines im Systemspeicher registrierten Identifikationszeichens;

- Verbot des Öffnens der Steuereinheit beim Lesen eines Identifikationszeichens, das nicht im Systemspeicher registriert ist.

Ohne diese Funktionen wird das System einfach nicht funktionieren, daher macht es keinen Sinn, über ihre Notwendigkeit zu diskutieren.

Software

Experten bewerteten den Bedarf für 16 Softwarefunktionen.

- Arbeitszeiterfassung.

- Überwachung der Zeit, die Besucher vor Ort verbringen.

- Mitarbeitersuche vor Ort.

- Registrierung und Protokollierung von ACS-Alarmereignissen (gewaltsames Öffnen der Tür, Offenhalten der Tür, Fehler bei der Zugangsebene usw.).

- Interaktive Steuerung von Zutrittskontrollsystemen anhand der Abbildung im Lageplan.

- Steuerung des Betriebs von UPU 1 an Zugangspunkten gemäß Bedienerbefehlen (einschließlich Sperrung des Durchgangs im Falle eines Angriffs).

- Festlegen des freien Zugriffsmodus durch den Bedienerbefehl wann Notfallsituationen.

- Vorrangige Anzeige von Alarmereignissen im Lageplan.

- Schutz von Hardware und Software vor unbefugtem Zugriff auf Bedienelemente, Einstellungsmodi und Informationen.

- Verwaltung von Objekten mit verteilter Zweigstruktur.

- Web-Client.

- Möglichkeit der Softwareintegration, Registrierung und Protokollierung von Ereignissen in den Brandmelde- und CCTV-Subsystemen.

- Verknüpfen von Videos mit Ereignissen im System.

- Softwareautomatisierung – Einstellen von Reaktionen auf komplexe Ereigniskombinationen.

- Verfügbarkeit eines SDK (Software Development Kit) für die unabhängige Entwicklung von Funktionen.

- Prüfung von Bedienhandlungen (Aktionsprotokollierung).

Hardware

Experten stuften 11 Funktionen der Systemhardware – ACS-, UCP- und UVIP-Controller – auf Platz 2 ein.

- UVIP-Verbindung verschiedene Arten(Leser).

- Überwachung des Zustands der Steuereinheit (offen, geschlossen, blockiert, entriegelt).

- Automatische Erzeugung eines Reset-Signals an der Steuereinheit bei fehlendem Durchgang.

- Möglichkeit, die Öffnungszeit der Steuereinheit einzustellen.

- Manuelles, halbautomatisches oder automatisches Öffnen der UPU für den Durchgang in Notsituationen, Feuer, technischen Störungen gemäß den Regeln des festgelegten Modus und der Regeln Brandschutz.

- Auslösen eines Alarms bei Verwendung des Notöffnungssystems der Steuereinheit für unbefugten Zutritt.

- Leichte Anzeige des Zugriffsstatus (erlaubt, deaktiviert usw. auf Lesern und UCP).

- Licht- und (oder) akustische Benachrichtigung über unbefugte Zugriffsversuche.

- Möglichkeit der Integration in ein Sicherheitssystem, Feueralarm und Videosteuerung auf Hardwareebene.

- Fähigkeit, Arbeit zu verwalten zusätzliche Geräte an Zugängen (Beleuchtung, Belüftung, Aufzüge, technologische Ausrüstung usw.).

- Hardware-Automatisierung von Reaktionen auf Ereignisse im System.

Passagemodi und Algorithmen

Für die ausgewählten Objekte ordneten die Experten außerdem 12 Modi und Durchgangsalgorithmen nach Wichtigkeit ein.

- Eintritt per Lesegerät, Ausstieg per Taste.

- Ein- und Ausstieg über Lesegerät.

- Durchgang „mit Bestätigung“ des Betreibers (Wachmann).

- Modus „Sonderkontrolle“ – Bestätigung der Durchfahrtserlaubnis durch den Betreiber nach zusätzlicher Identifizierung des Kunden anhand eines Fotos aus der Datenbank.

- Wiedereintrittsschutz (Antipassback).

- Zwei-Faktor-Identifizierung (PIN-Code + Karte usw.).

- Zutritt nach der „zwei (oder mehr) Personen“-Regel.

- Zutritt im „Escort“-Modus (Besucherdurchgang mit Begleitperson).

- Einreise unter Zwang.

- Melden Sie sich im Gateway-Modus an.

- Begrenzung der Personenanzahl in einem Raum (Zone).

- Aktivierung/Deaktivierung von Karten nach Zeit.

O.O. Tichonow

Führender Experte bei ARMO-Systems

Bank/Büro

Wir haben uns für das Segment „Bank/Büro“ entschieden, da unserer Meinung nach die Installation von Zutrittskontrollsystemen bei Einrichtungen dieser Art am beliebtesten ist. Fast jede Bank oder jedes Büro ist mit einem Zutrittskontrollsystem ausgestattet.

Darüber hinaus kombinieren Kunden aus diesem Bereich sehr oft Zutrittskontrolle und Zeiterfassung und integrieren diese Systeme auch mit Videoüberwachung. Nun, unter anderem hat sich das Unternehmen ARMO-Systems angesammelt große Erfahrung speziell in diesem Bereich, was auch die Wahl des Segments beeinflusst hat.

Software

1. Zeiterfassung

Eine automatisierte Zeiterfassung in einem Unternehmen wird sehr nützlich sein Personaldienstleistungen Organisation, da es dazu beiträgt, Personal- und Arbeitskosten effektiver zu verwalten und die Anzahl der Mitarbeiter zu reduzieren, die für die Zeiterfassung und die Kontrolle der Arbeitsdisziplin verantwortlich sind. Zum Beispiel das Timex-Zutrittskontroll- und Zeiterfassungssystem, das unabhängig auf der Basis von Geräten von Smartec, ZK Software und Sagem betrieben oder in die Zutrittskontrolle von Lenel, Keri Systems und Hirsch Electronics integriert werden kann.

2. Möglichkeit der Softwareintegration, Registrierung und Protokollierung von Ereignissen in den Brandmelde- und CCTV-Subsystemen

Die Hauptbedeutung der Integration besteht zunächst in der Vereinheitlichung einzelner Subsysteme über eine einzige Schnittstelle, die die Überwachung und Konfiguration des Systems „aus einem Fenster“ ermöglichen würde. Somit erleichtert die gegenseitige Integration verschiedener Sicherheitssysteme die Arbeit der Sicherheitsdienste erheblich, verkürzt die Reaktionszeit auf Notfallsituationen und erhöht zudem die Effizienz der Durchführung von Vorfalluntersuchungen in der Einrichtung.

3. Verfügbarkeit eines SDK zur Verbesserung der Funktionalität

Sehr oft gehen die Anforderungen der Kunden an eine Reihe von Sicherheitssystemen weit über das hinaus, was vorgefertigte und bewährte Lösungen bieten können. In solchen Fällen muss man eine Vielzahl unterschiedlicher Subsysteme integrieren, und hier kommt man natürlich nicht ohne ein SDK aus. Beispiele für Systeme, für deren Integration ein SDK erforderlich ist, sind ein Unternehmens-ERP-System, ein System zur Schlüsselvergabe für Räumlichkeiten sowie die IT-Infrastruktur einer Organisation, die es Ihnen ermöglicht, logischen und physischen Zugang zu kombinieren.

Hardware

1. UVIP verschiedener Leser verbinden

Größtenteils unterstützen alle modernen Lesegeräte das Wiegand-Format, wodurch Sie verschiedene Arten dieser Geräte innerhalb eines Systems verwenden können.

So können wir herkömmliche Kartenlesegeräte unterschiedlicher Standards mit innovativen biometrischen Lesegeräten kombinieren. Darüber hinaus gibt es Multiformat-Kartenlesermodelle (z. B. von HID Global), die dem Besitzer eine problemlose Umstellung von einem Zugangskartenformat auf ein anderes ermöglichen.

2. Überwachung des Zustands der Steuereinheit

Wir halten es für sehr wichtig, Echtzeitinformationen über den Status der durch ACS geschützten Türen zu erhalten. Gleichzeitig ist es wünschenswert, dass diese Informationen auf grafischen Plänen der Anlage angezeigt werden, um eine schnelle Reaktion des Personals zu gewährleisten. Damit die Statuskontrolle eindeutig und zuverlässig ist, ist es notwendig, nicht nur das Signal von der Tür zu „entfernen“, sondern auch die Schleife zu steuern, durch die dieses Signal ankommt.

3. Möglichkeit der Integration mit Brandmeldesystem und Videoüberwachung auf Hardwareebene

Die Integration dieser Sicherheitssysteme auf Hardwareebene ist dann sinnvoll, wenn die Einrichtung bereits über installierte Geräte verfügt und eine Integration mit neuen Systemen auf Softwareebene nicht möglich ist. Darüber hinaus kann die Hardware-Integration von Sicherheitssystemen in kleineren Büros zu finanziellen Einsparungen gegenüber dem Kauf eines großen Büros führen Komplexes System und die Software wird einfach unrentabel sein.

Passagemodi und Algorithmen

1. Passage „mit Bestätigung“ des Betreibers

Diese ACS-Funktion ist an einem Kontrollpunkt sehr gefragt, wenn ein Sicherheitsbeamter den Durchgang kontrolliert und eine Fotoverifizierung eines Mitarbeiters anhand des Bildes durchführt, das das System auf dem Monitor des Bedieners anzeigt, wenn eine Zugangskarte dem Lesegerät vorgelegt wird (Keri NXT, Timex, Lenel-Systeme). Zusätzlich zur direkten visuellen Überprüfung können mit dieser Funktion Fotos mit dem Videostream verglichen werden, den das System an den Arbeitsplatz des Bedieners (Lenel ACS) ausgibt.

2. Zutritt nach der „zwei oder mehr Personen“-Regel

Diese Regel ist bei der Zugangsbeschränkung zu besonderen Räumlichkeiten gefragt. Darüber hinaus gibt es in Lenel ACS so etwas wie einen „Zonenbesitzer“, das heißt, wenn er abwesend ist, wird der Zugang zur Zone für niemanden verweigert. Typischerweise werden diese und eine ähnliche „Begleit“-Regel in Zugangskontrollsystemen für Banken verwendet.

3. Melden Sie sich im Gateway-Modus an

Beim Aufbau eines Zutrittskontrollsystems für besonders wichtige Räumlichkeiten oder Gebäude wie Banktresore und Rechenzentren ist manchmal die Organisation von Gateways erforderlich. Abhängig von Architektonische Besonderheiten Je nach Objekt und finanziellen Möglichkeiten des Kunden können Sie entweder eine fertige Schleusenkabine (z. B. Gunnebo) installieren oder ein Tor in Form eines Vorraums bauen, der durch zwei Türen mit Lesegeräten für den Ein- und Ausgang begrenzt ist (Budgetoption).

ALS. Malyschewa

ALS. Malyschewa

Stellvertretender Projektmanager für APACS 3000 bei AAM Systems

EIN V. Schapowalow

EIN V. Schapowalow

Projektmanager LyriX bei AAM Systems

Bank/Büro

Dieses Marktsegment zeichnet sich durch die Nachfrage nach den Grundfunktionen von Zutrittskontrollsystemen aus und ist eines der Schlüsselsegmente für Zutrittssysteme. Man kann sagen, dass vor der Finanzkrise von 1998 Banken und Großbüros die treibenden Kräfte bei der Einführung von Zugangskontrollsystemen in Russland waren.

Software

Die Arbeitszeiterfassung, die Überwachung der Verweildauer der Besucher vor Ort sowie die Registrierung, Protokollierung und Anzeige von Alarmereignissen vor Ort sind für die meisten Objekte die wichtigsten Funktionen der ACS-Software, und für Objekte wie eine Bank/ein Büro werden sie vielleicht das Wichtigste sein. Hervorzuheben ist auch die Bedeutung der Funktion „Video mit Ereignissen im System verknüpfen“ – sie ermöglicht es dem Sicherheitspersonal, die sicherheitskritischsten Ereignisse schnell auf Video zu verfolgen, ohne sie mühsam in der Datenbank suchen zu müssen.

Für Regierungsbehörden ist das Wiedereinreisekontrollregime wichtig. In der zuverlässigsten Version sollte es in Hardware funktionieren – für eine große Anzahl von Lesern, bei ausgeschaltetem Computer

Das Vorhandensein eines SDK ist nicht in jedem Projekt erforderlich, jedoch dessen Verwendung für die Integration mit anderen Informationssysteme(z. B. Personal) nimmt jedes Jahr zu, da Sie so die doppelte Eingabe derselben Daten vermeiden können.

„Verwaltung von Objekten mit verteilter Filialstruktur“ ist eine der vielversprechendsten Softwarefunktionen für das Bankensegment des ACS-Marktes. Sie sollten jedoch genau beobachten, was damit gemeint ist, da die Bedeutung, die diesen Wörtern von verschiedenen Entwicklern gegeben wird, sehr unterschiedlich sein kann. Die Bedeutung dieser Funktion lässt sich einfach erklären: die Zweigstruktur für große Bank ist ein Standard und die Zentralisierung der Sicherheitssystemverwaltung für alle Niederlassungen ist der Traum eines jeden Managers.

Hardware

Das automatische Öffnen des UPU für den Durchgang in Notsituationen sowie die Ausgabe eines Alarmsignals bei Nutzung des Notöffnungssystems des UPU für unbefugten Zutritt sind sicherlich wichtig, sofern die übrigen grundlegenden Hardwarefunktionen ausgeführt werden. Gleichzeitig ist die wichtigste Komponente der Qualität der Hardwarebasis die Programmierung der Aktionen und Reaktionen des Systems auf Hardwareebene (insbesondere die Interaktion mit dem Sicherheitssubsystem, da die Logik des Betriebs des Zugangskontrollsystems und des Das Betriebssystem ist tief miteinander verbunden.

Passagemodi und Algorithmen

Es macht keinen Sinn, über grundlegende Zugangsalgorithmen zu sprechen (sie sind für alle Zugangskontrollsysteme wichtig). Der Modus „Sonderkontrolle“ wird an Kontrollpunkten sowohl in einer Bank als auch in einem großen Büro gefragt sein, wo es für die Sicherheit physisch unmöglich ist, sich an alle Mitarbeiter zu erinnern.

„Objekte mit verteilter Filialstruktur verwalten“ ist eine der vielversprechendsten Softwarefunktionen für den Bankenbereich. Die Filialstruktur einer großen Bank ist Standard und die Zentralisierung der Verwaltung des Sicherheitssystems aller Filialen ist der Traum eines jeden Managers

Aber bei Modi wie „Zugang nach der Regel von zwei oder mehr Personen“, „Zutritt unter Zwang“, „Zutritt im Gateway-Modus“ ist die Situation nicht eindeutig – sie mögen in einer Bank gefragt sein, sind aber in der Bank von geringem Nutzen ein normales Büro.

Regierungseinrichtungen

Vielleicht ist das Segment der öffentlichen Einrichtungen im Hinblick auf die Anzahl der Installationen volumenmäßig kleiner als beispielsweise eine „Bank/Büro“, aber im Hinblick auf die Liste der beliebten Funktionen könnte es interessanter sein.

Software

„Möglichkeit der Softwareintegration…“ – für groß Regierungseinrichtungen ist eine wichtige und gefragte Funktion. Denn in Regierungseinrichtungen besteht oft die Notwendigkeit, Geräte zu kombinieren, die von einer einzigen Software-Shell gesteuert werden für verschiedene Zwecke(ACS, OPS, CCTV, Perimeterschutzsysteme usw.) verschiedener Hersteller kann die Rolle von Software kaum hoch genug eingeschätzt werden.

Hardware

Eine große Auswahl an Identifikationstechnologien (Lesegeräte und Karten/Tags) ist für staatliche Einrichtungen von großer Bedeutung. Es besteht oft Bedarf an der Verwendung neues System Legacy-UVIP, mit dem Sie Geld sparen können, und in diesem Fall ist eine breite Palette unterstützter Leser ein klarer Vorteil des ausgewählten Zutrittskontrollsystems.

Gleichzeitig kann es zum Schutz einzelner wichtiger Räumlichkeiten manchmal erforderlich sein, biometrische Technologien oder 2,45-GHz-Lesegeräte mit großer Reichweite zur Fahrzeugerfassung in Verbindung mit Proximity- oder Smart-Lesegeräten zu verwenden. In diesem Fall ermöglicht die gleichzeitige Unterstützung mehrerer Identifikationstechnologien in einem Zutrittskontrollsystem einen flexiblen Ansatz zur Erfüllung vielfältiger Identifikationsanforderungen.

Passagemodi und Algorithmen

Mit dem Ein-/Austritt per Lesegerät können Sie Funktionen wie Zeiterfassung, Wiedereintrittskontrolle, Erfassung der Anzahl der Personen im Raum, Überwachung des Standorts von Personen usw. implementieren. Diese Konfiguration des Zugangspunkts ist für viele Objekte wichtig, da Nur es bietet die Möglichkeit, eine Reihe beliebter Funktionen auszuführen.

Die Funktion „Video mit Ereignissen im System verknüpfen“ ermöglicht es dem Sicherheitsdienst, die sicherheitskritischsten Ereignisse schnell auf Video zu verfolgen, ohne sie mühsam in der Datenbank suchen zu müssen

Für Regierungsbehörden ist das Wiedereinreisekontrollregime wichtig. Es sollte jedoch berücksichtigt werden, dass es in der zuverlässigsten Version in Hardware funktionieren muss – für eine große Anzahl von Lesern, bei ausgeschaltetem Computer.

A.E. Hamburg

Generaldirektor der LLC „Company „Seven Seals““

Zusammen nehmen die Segmente „Bank/Büro“ und „Industrie“ etwa 80 % des Marktes für Zutrittskontrollsysteme ein. Sie sind es also, die „den Ton angeben“, das heißt, sie diktieren die Anforderungen, die das System erfüllen muss. Ich kann mich nicht dazu durchringen, die Anforderungen einzeln zu kommentieren, alles ist so miteinander verflochten, dass ich nur geben kann Vergleichsmerkmale…

Bank/Büro

Systeme für Banken und Büros weisen in der Regel die folgenden Merkmale auf (obwohl sich einige ACS-Parameter für Banken erheblich von denen für Büros unterscheiden, aber dazu später mehr):

- große Nummer Innenräume, unterliegt der Zugangskontrolle;

- gleichmäßige Intensität der Passagen über den gesamten Arbeitstag;

- territoriale Verteilung des Systems, d. h. das Vorhandensein einer bestimmten Anzahl von Zweigstellen (Filialen);

- strengere Anforderungen an die Bestehensdisziplin, die Verwendung spezifischer Kontrollalgorithmen (z. B. Provisionserfassung). Dies gilt insbesondere für Banken.

Industrie

Industrieunternehmen zeichnen sich durch Folgendes aus:

- eine große Anzahl von Kontrollpunkten (d. h. Schnittpunkte des Objektumfangs) und eine kleine Anzahl kontrollierter interner Räumlichkeiten (und oft deren völlige Abwesenheit);

- erhebliche Spitzenintensität der Passagen und eher träges Gehen zwischen den Schichten;

- schwerwiegende Anforderungen an die Erfassung von Arbeitszeiten und Verstößen gegen den Tagesablauf.

Kurz gesagt können wir sagen, dass Disziplin für Unternehmen wichtiger ist und Sicherheit für Banken.

Software

1. Web-Client

Es besteht praktisch kein Bedarf an Funktionalität für die Zugangskontrolle. Für Systemkunden (Passstellenbetreiber, Sicherheitspersonal, Administratoren) sind herkömmliche Fensteranwendungen komfortabler. Sehr selten benötigen Unternehmen und Ämter (jedoch keine Banken) eine Datenausgabe an Unternehmensportale. In der Regel übernehmen dies die entsprechenden Unternehmen und wir geben ihnen die Möglichkeit zur Integration in unser System.

2. Möglichkeit der Softwareintegration mit Brandmeldesystem und Videoüberwachung

Das ist verlockend und gute Idee Eine Integration des gesamten Sicherheitssystem-Trias ist eigentlich nicht erforderlich. Unsere Standard-Integrationssoftware – beachten Sie, dass es sich nicht um eine exklusive Entwicklung, sondern um ein fertiges, debuggtes und getestetes System handelt – findet praktisch keinen Käufer.

In den allermeisten Fällen stellt der Kunde keine besonderen Anforderungen an die Funktionalität der Zutrittskontrollgeräte. Selbst so launische Kunden wie Banken sind mit der Softwareimplementierung der meisten Algorithmen des Systems durchaus einverstanden

Der einzige Nutzen besteht für vorgefertigte algorithmische Lösungen, zum Beispiel die Zugangskontrolle auf Basis eines erkannten Nummernschilds oder Gesichtsbiometrie, und selbst dann in einigen Fällen. Den Kunden interessiert nicht die Integration im Allgemeinen, sondern die spezifische Funktionalität.

3. Verfügbarkeit des SDK

Der Endkunde entwickelt in der Regel nichts. Als letzten Ausweg wird es mithilfe der Zutrittskontrolldatenbank eigene Berichte über die Arbeitszeiten erstellen. Wenn Bedarf an zusätzlichen Funktionen besteht, wird er diese beim Entwickler bestellen. Und wenn der Entwickler sich weigert, wird er das System kaufen, auf dem er diese Modifikation vornehmen wird... Allerdings gab es vereinzelte Fälle, in denen sie Geräte von uns kauften und ihre eigene Software auf unserem SDK schrieben.

Hardware

In den allermeisten Fällen stellt der Kunde keine besonderen Anforderungen an die Funktionalität der Zutrittskontrollgeräte. Selbst so launische Kunden wie Banken sind mit der Softwareimplementierung der meisten Algorithmen des Systems durchaus einverstanden.

Merkmale von Banken und Büros

- Eine große Anzahl interner Räumlichkeiten unterliegt einer Zugangskontrolle.

- Gleichmäßige Intensität der Passagen über den gesamten Arbeitstag.

- Territoriale Verteilung des Systems, also das Vorhandensein einer bestimmten Anzahl von Zweigen (Filialen).

- Strengere Anforderungen an die Disziplin der Pässe, die Verwendung spezifischer Kontrollalgorithmen (z. B. Provisionseingabe). Dies gilt insbesondere für Banken

Was aber unbedingt auf der Hardware funktionieren muss, ist die automatische Entriegelung von Zugangspunkten im Falle eines Unfalls oder Brandes (Funktion „Manuelles, halbautomatisches oder automatisches Öffnen des Kontrollpunkts für den Zugang im Notfall“).

Merkmale von Industrieunternehmen

- Eine große Anzahl von Kontrollpunkten (d. h. Schnittpunkte des Objektumfangs) und eine kleine Anzahl kontrollierter interner Räumlichkeiten (und oft deren völlige Abwesenheit).

- Deutliche Spitzenintensität der Passagen und eher träges Gehen zwischen den Schichten.

- Ernsthafte Anforderungen an die Erfassung von Arbeitszeiten und Verstößen gegen den Tagesablauf

Nun, vielleicht ist die Möglichkeit, eine Verbindung zu Lesesteuerungen herzustellen, ein gewisser Komfort verschiedene Typen(Funktion 1). So nutzten einige Banken die Gelegenheit, Proximity-Lesegeräte für Mitarbeiter und Barcode-Lesegeräte für Besucher in das System einzubinden.

Passagemodi und Algorithmen

Ehrlich gesagt sind die meisten der im Material für Passmodi und Algorithmen aufgeführten Funktionen de facto obligatorische Funktionen für jedes Zugangskontrollsystem mit Selbstachtung (zumindest die Funktionen 1, 2, 5 und 12). Sie werden fast überall und immer verwendet. Die restlichen Funktionen werden selten und hauptsächlich in Banken genutzt.

L.A. Stasenko

Generaldirektor der NPO „Relvest“

Bank/Büro

Das Segment der bank-/büroähnlichen Objekte ist einer der größten Verbraucher von Zugangskontrollsystemen. Der Grad der Bürosicherheit erhöht sich durch das Vorhandensein eines Zutrittskontrollsystems, da seine einzigartige Eigenschaft darin besteht, Räumlichkeiten vor dem unbefugten Zutritt unbefugter Personen gezielt zu schützen Arbeitszeit wenn das System Einbrecheralarm deaktiviert. Dies gilt insbesondere für Büros in Geschäftszentren, angemietete Räumlichkeiten auf dem Gelände von Unternehmen und in einzelnen Gebäuden, zu denen Besucher freien Zugang zum Gelände haben. Mit ACS können Sie diese Probleme vollständig lösen, die Kosten für die physische Sicherheit senken und bei internen Untersuchungen von Vorfällen die Anzeige eines Ereignisarchivs ermöglichen.

Software

1. Zeiterfassung

3. Verwaltung von Objekten mit verteilter Zweigstruktur

In diesem Segment ist das Vorhandensein eines Systems von Außenfilialen (insbesondere bei Banken und Großkonzernen) üblich organisatorische Struktur, während das Vorhandensein eines einheitlichen ACS-Systems für das gesamte Filialsystem die Zuverlässigkeit und den Komfort bei der Überwachung und Verwaltung von Geschäftsprozessen erhöht. Multiorganisation (d. h. das Funktionieren mehrerer „autonomer“ Systeme innerhalb eines Systems, die bis auf ein einziges Kontrollzentrum füreinander unsichtbar sind) ist insbesondere für Geschäftszentren mit vielen Organisationen, die Büros mieten, äußerst relevant.

Hardware

1. Anschluss von Lesern unterschiedlicher Art

Zu den Anforderungen des Designers und des Endkunden an Design und eine Reihe von Funktionen gehören häufig die Anbindung von Lesegeräten unterschiedlicher Hersteller an ein einziges Zutrittskontrollsystem und teilweise verschiedene Identifikationsmethoden (RFID, Biometrie usw.).

2. Manuelles, halbautomatisches oder automatisches Öffnen der Steuereinheit im Notfall

3. Kontrolle des Betriebs zusätzlicher Geräte an Zugangspunkten (Beleuchtung, Belüftung, Aufzüge, technische Ausrüstung usw.)

Diese Funktion erhöht den Automatisierungsgrad der Anlage und ermöglicht es Ihnen, die Kosten für Wartungs- und Überwachungspersonal erheblich zu senken – im Allgemeinen alles zu verwalten Ingenieursysteme Vereinheitlichen Sie Veranstaltungsarchive über alle Systeme hinweg von einer Konsole aus und verknüpfen Sie sie mit einer einzigen Personaldatenbank.

Passagemodi und Algorithmen

1. Modus „Spezialsteuerung“.

Bestätigung der Durchfahrtserlaubnis durch den Betreiber nach zusätzlicher Identifizierung des Kunden anhand eines Fotos aus der Datenbank. Mithilfe der Videoverifizierungsfunktion können Sicherheitskräfte am Zutrittspunkt eine zusätzliche Identifizierung des Personals durchführen und so Verstöße wie die Weitergabe der Kennung an eine andere Person verhindern.

2. Melden Sie sich im Gateway-Modus an

Diese Funktion ist besonders relevant für Banken und Räumlichkeiten, in denen Transaktionen mit Sachwerten stattfinden, und ermöglicht die Implementierung zusätzlicher Maßnahmen im „Gateway“, um die Passanten zu identifizieren und zu kontrollieren sowie den Fluss der Benutzer, die den Kontrollpunkt passieren, zu rationalisieren.

3. Aktivierung/Deaktivierung von Karten nach Zeit

Die zeitbasierte Kartenverwaltung ist besonders wichtig, um die Anwesenheit von temporärem Personal und Besuchern auf dem Gelände und in den Räumlichkeiten zu kontrollieren und zu begrenzen und unbefugte Bewegungen des Personals, beispielsweise außerhalb der Arbeitszeiten oder nachdem Besucher ihre Aufgaben vor Ort erledigt haben, zu verhindern.

Industrie

ACS in einem Unternehmen ist eines der vorrangigen Systeme, insbesondere wenn es um die Ausrüstung an Eingangspunkten des Unternehmens (und in einigen Fällen einzelner Werkstätten) geht. Das System verhindert unbefugten Zutritt zum Unternehmensgebiet, erfasst die Arbeitszeiten der Mitarbeiter und automatisiert den Empfang von Besuchern (Sendungen, Kooperationsverbindungen etc.), was die Verwaltung von Geschäftsprozessen erheblich erleichtert.

Software

1. Zeiterfassung

Durch die Möglichkeit, die Arbeitszeit zu kontrollieren und aufzuzeichnen, können Sie die Arbeitsdisziplin Ihrer Mitarbeiter erhöhen und Kosten senken. Somit ist die Zeiterfassungsfunktion ein zusätzliches Mittel zur Steigerung der Arbeitssicherheit und Effizienz.

2. Schutz von Hardware und Software vor unbefugtem Zugriff

Schutz vor unbefugtem Zugriff auf Geräteeinstellungen und ACS-Software eine notwendige Bedingung zuverlässig und effiziente Arbeit Das System erlaubt keine Verletzung der Zugangs- und Arbeitsbedingungen des Personals.

3. Möglichkeit der Softwareintegration mit Brandmeldesystem und Videoüberwachung

Die Softwareintegration dieser Systeme ermöglicht eine zentrale Verwaltung aller Komponenten des Sicherheitssystems durch eine minimale Anzahl von Bedienern, wodurch das Ereignisarchiv vereinheitlicht wird, um die nachfolgende Überwachung zu optimieren. Diese Funktion ist besonders relevant für mittlere und große Unternehmen, wo es viele geografisch verteilte Zugangspunkte, Sicherheitszonen und Videoüberwachungspunkte gibt, wodurch die Kosten für den Schutz der Anlage gesenkt werden.

Hardware

1. UVIP verschiedener Typen (Lesegeräte) anschließen

Häufig erfordern die Anforderungen des Designers und des Endkunden an Design und eine Reihe von Funktionen die Anbindung von Lesegeräten unterschiedlicher Hersteller an ein einziges Zutrittskontrollsystem und teilweise auch verschiedener Identifikationsmethoden (RFID, Biometrie usw.).

2. Manuelles, halbautomatisches oder automatisches Öffnen der Steuereinheit für den Durchgang in Notsituationen, Feuer, technischen Störungen gemäß den Regeln des festgelegten Modus und der Brandschutzvorschriften

Diese Funktion ist eine notwendige Voraussetzung für den Betrieb von Sicherheitseinrichtungen und Räumlichkeiten.

3. Möglichkeit der Integration in das System Sicherheit, Feueralarmund Videosteuerung auf Hardwareebene

Hardware-Integration der darin enthaltenen Subsysteme gemeinsames System Sicherheit, die die gleichen Funktionen wie Softwareintegration erfüllt, ist im Vergleich ein viel zuverlässigeres Integrationsschema.

Passagemodi und Algorithmen

1. Ein- und Ausstieg über Lesegerät

Der Ein- und Ausstieg über das Lesegerät ist eine unabdingbare Voraussetzung für den Betrieb des Zeiterfassungssystems, das für das Funktionieren des Unternehmens äußerst wichtig ist. Darüber hinaus verringert der Leserausgang die Wahrscheinlichkeit „versehentlicher“ Zutritte und verhindert so den unbefugten Aufenthalt auf dem (oft sensiblen) Territorium.

2. Modus „Spezialsteuerung“.

Der Kern der Funktion besteht darin, die Durchfahrtserlaubnis durch den Betreiber nach zusätzlicher Identifizierung des Kunden anhand eines Fotos aus der Datenbank zu bestätigen.

Mithilfe der Videoverifizierungsfunktion können Sicherheitskräfte am Zutrittspunkt eine zusätzliche Identifizierung des Personals durchführen und so Verstöße wie die Weitergabe der Kennung an eine andere Person verhindern.

3. Wiedereintrittsschutz (Antipassback)

Eine wichtige Funktion, die den Durchgang mehrerer Personen mit einem Ausweis verhindert und so die Möglichkeit, dass sich „unbefugte“ Personen ohne Ausweis auf dem Territorium aufhalten, erheblich verringert.

ALS. Kurilin

Generaldirektor der Firma „PromAvtomatika-service“

Regierungseinrichtungen

Regierungsbehörden gehören traditionell zu den größten Kunden der gesamten Sicherheitstechnikbranche. Daher können wir sagen, dass die in diesem Segment gefragte Funktionalität automatisch anfängt, sich zu verbreiten.

Staatliche Einrichtungen stehen beim Einsatz neuer technischer Lösungen selten an vorderster Front. Zunächst wird der Außenumfang geschlossen, dann werden die Arbeitszeiten erfasst und Arbeitsdisziplin, in vielen Fällen - Organisation der Arbeit des Passamtes.

Darauf aufbauend Grundbedürfnisse, können wir auch hervorheben Schlüsselfunktionen. Ich stelle fest, dass neben der formalen Präsenz auch immer die Tiefe der Ausarbeitung äußerst wichtig ist.

Hardware

1. Erhaltung der Funktionalität im Offline-Modus

Verschiedene Systeme sind bereit, in unterschiedlichem Maße autonomes Funktionieren bereitzustellen. Wichtig ist, dass alle verwendeten Betriebsarten autark unterstützt werden.

2. Volle Unterstützung für UPU

Es ist notwendig, alle manuellen Aktionen der Bediener zu protokollieren – dazu muss das Bedienfeld mit dem ACS-Controller verbunden sein.

3. Vollständiger Service aller UPU-Sensoren

Der Durchgang durch das Drehkreuz sollte nur dann erkannt werden, wenn die Rotationssensoren der Sperrstangen ausgelöst werden. In manchen Fällen ist eine „intelligente“ Ortung möglich – etwa wenn sich im Fahrbereich des Fahrzeugs mehrere Sensorzeilen befinden.

Software

1. Beobachtungsarbeitsplatz

Fast immer wird die Arbeit eines automatisierten Zutrittskontrollsystems durch die Arbeit eines Sicherheitsbeamten ergänzt. Es ist wichtig, diesen Mitarbeitern Qualität zu bieten, handliches Werkzeug um laufende Ereignisse zu überwachen, die Möglichkeit unerwünschter Aktionen seinerseits auszuschließen und alle seine „manuell“ durchgeführten Aktionen aufzuzeichnen.

2. Zeiterfassung

Nichts Neues im Bereich Zeiterfassung letzten Jahren nicht erfunden. Aber die meisten ACS-Entwickler haben Raum für Verbesserungen ihrer Lösungen. Eine formale Berechnung, die auf der tatsächlichen Zeit vor Ort basiert, ist nicht für alle Mitarbeiterkategorien geeignet – Arbeitspläne sind wichtig für Regierungsbehörden, es ist notwendig, die Verarbeitung von Aufzeichnungen von Mitarbeitern, die tagsüber außerhalb des Territoriums reisen, zu automatisieren usw.

3. Arbeiten mit Besucherausweisen

Moderne Technologien kann in diesem Bereich viele nützliche Informationen bieten. Allerdings kommen die Automatisierungsfunktionen des Passamtes nicht überall dort zum Einsatz, wo sie sinnvoll wären. Das hat mehrere Gründe. Mir fällt eine gewisse Trägheit im Denken der Kunden auf, die oft weiterhin glauben, dass die Erkennung des Reisepasses eines Besuchers und die anschließende Ausstellung einer Karte eine kostspielige Angelegenheit sei. Dies ist nicht mehr der Fall. Hervorheben möchte ich auch die umfangreichen Möglichkeiten, die sich durch die Integration von Zutrittskontrollsystemen und Drittanbieterlösungen zur Automatisierung der Passstelle ergeben.

Passagemodi und Algorithmen

1. Arbeiten mit nicht standardmäßigen Lesern

Die meisten Regierungsmitarbeiter verfügen über eine Art Ausweis, der in keiner Weise mit modernen Zugangssystemen verbunden ist – gewöhnliche „Anmeldeinformationen“. Diese Dokumente sind „immer bei Ihnen“; einige davon sind beispielsweise mit Barcodes versehen, und von Zeit zu Zeit stellt sich die Aufgabe, diese Barcodes als Identifikator für Zutrittskontrollsysteme zu verwenden.

2. Manueller Eingriff

Für die meisten Regierungsbehörden richtige Arbeit mit gewöhnlicher manueller Toleranz ist viel wichtiger als „knifflige“ Algorithmen. Ein Sicherheitsbeamter an einem Kontrollpunkt ist immer jemandem untergeordnet, und in Regierungsbehörden weichen Vorschriften manchmal mündlichen Anweisungen von Vorgesetzten. Das sind die Realitäten. Wie ich bereits oben sagte, ist es wichtig, alle manuellen Handlungen der Betreiber zu protokollieren, insbesondere die Durchfahrtssanktionen. Darüber hinaus empfiehlt es sich, wenn eine solche Möglichkeit besteht, die Identität eines Mitarbeiters oder Besuchers, der manuell eingelassen wurde, im System zu erfassen. Anhand dieser Informationen können Sie in Zukunft herausfinden, auf welcher Grundlage die Abweichung vorliegt festgelegte Regeln- ob dies auf Anweisung des Managements oder auf persönliche Initiative geschah.

3. Gesuchter Zugriff

Eine wichtige Funktion bei der Automatisierung der Durchfahrt von Fahrzeugen. Das Auto wird identifiziert, inspiziert, anschließend wird ihm automatisch der Zutritt gestattet und die Tatsache der Durchfahrt wird in der Datenbank gespeichert. Eine der am häufigsten verwendeten Funktionen unter den nicht standardmäßigen Algorithmen.

Sport- und Kultureinrichtungen

Dieses Segment entwickelt sich derzeit auf allen Ebenen aktiv weiter. Sowohl große Stadien als auch kleine Fitnessstudios beginnen mit der Einführung von Ticketsystemen und Zugangskontrollsystemen. Daher ist es interessant, näher auf die Anforderungen an solche Objekte einzugehen. Ich würde Integrierbarkeit und einbeziehen Festanstellung online. Und wenn die erste Anforderung an Entwickler gerichtet werden kann, dann die zweite – an Integratoren und Systemadministratoren in den Einrichtungen selbst.

Software

1. Integration

Nur wenige ACS-Entwickler werden es sich zutrauen zu sagen, dass ihr System über ausreichende Funktionalität verfügt, um an einer Vielzahl verschiedener Objekte eingesetzt zu werden, bei denen der Zugriff über Tickets erfolgt. Gefordert sind eine Integration mit Reservierungs- und Verkaufssystemen, hochwertige Schnittstellen für Besucher-SB-Terminals etc. Daher ist Integration der Schlüssel zum Aufbau Qualitätssystem für den Kunden und die Möglichkeit, mit einem vertrauten System an vielen Standorten für den Integrator zu arbeiten.

2. Zahlungssystem

Es ist wichtig, dass Chancen bestehen Bezahlsystem, integriert in das Zugangskontrollsystem, erfüllte die Anforderungen einer bestimmten Einrichtung. Und die Optionen sind hier sehr unterschiedlich – Abonnements, eine begrenzte Anzahl von Zugangsdaten, Zugang zu verschiedenen Zonen mit unterschiedlichen Preisen. Es ist schwierig, alle möglichen Kombinationen aufzulisten. Um zu vermeiden, dass die Anwendung geändert werden muss technische Lösung oder die Logik Ihrer eigenen Arbeit, Sie sollten sehr darauf achten, dass die Möglichkeiten den Bedürfnissen entsprechen.

3. Schnittstelle

Die Qualität der Schnittstelle ist das am schwierigsten zu formalisierende Kriterium, aber nicht weniger wichtig. Software diejenigen Objekte, bei denen die meisten Zugriffsereignisse nicht durchgeführt werden Festangestellter, und Besucher (dazu gehören natürlich sowohl Sportanlagen als auch Kulturobjekte) verfügt über eine Vielzahl von Funktionen, mit denen der Betreiber ständig interagieren muss. Die Anzahl der verschiedenen Vorgänge variiert und kann beispielsweise die Ausstellung eines Abonnements oder sogar der Ausstellung von Geräten umfassen. Es ist wichtig, dass durch die Automatisierung die Zeit, die für die Durchführung typischer Vorgänge erforderlich ist, die direkt von der Schnittstelle abhängt, tatsächlich verkürzt wird.

Hardware

1. Klimabedingungen

Oft zur Wartung große Menge Einige Elemente des Zugangskontrollsystems müssen von außerhalb des Gebäudes auf die Straße verlegt werden. Und natürlich ist dies in Russland mit strengen klimatischen Anforderungen an die Ausrüstung verbunden.

2. Unterstützt Reader verschiedener Formate

Verschiedene Einrichtungen mit einer großen Anzahl von Besuchern können unterschiedlich sein

Anforderungen nicht nur für Aussehen Lesern, sondern auch dem Bezeichnerformat. Durchgänge werden oft gegen Entgelt organisiert, daher werden hohe Anforderungen an die Widerstandsfähigkeit der Identifikatoren gegen Hacking und Kopieren gestellt und das Zutrittskontrollsystem muss die Arbeit mit einem sicheren Identifikatorleser unterstützen.

Wenn es sich nicht um ein Abonnementsystem, sondern um ein Ticketsystem handelt, dann gibt es viele Identifikatoren, die günstig sein sollten. Dann kommt ein auf Einweg-Papiermedien gedruckter Barcode zum Einsatz – das System muss damit arbeiten können, und die Wie-Gand-Unterstützung reicht in diesem Fall oft nicht aus. In Wasserparks ist es üblich, Gummiarmbänder mit RFID-Tags usw. zu verwenden.

3. Zuverlässigkeit der UPU

So trivial es auch klingen mag, bei der Auswahl der UPU muss man sorgfältig vorgehen. Der Geiz zahlt sich doppelt aus, und Sie müssen bedenken, dass die Drehkreuze, die in einem kleinen Unternehmen und in einem großen Stadion installiert werden, sehr stark unterliegen unterschiedliche Anforderungen. Verlassen Sie sich besser auf die Erfahrung großer Anlagen, denn die Ausrüstung fällt meist im ungünstigsten Moment aus und bei großen Menschenansammlungen kann ein Ausfall zu großen Unannehmlichkeiten führen.

Passage-Algorithmen

1. Abonnement

Es hat keinen Sinn zu erklären, was ein Abonnement ist. So warten Sie es auch in ACS. Es ist erwähnenswert, dass es meiner Meinung nach oft ratsam ist, Medien zu verwenden, die für die Organisation des Abonnementzugangs und damit verbundener Dienste vorgesehen sind. Es ist bekannt, dass der Verbrauch steigt, wenn Dienstleistungen nicht bar bezahlt werden müssen, weshalb die Verwendung derselben ID-Armbänder für Zahlungen in einer Bar gängige Praxis ist. In manchen Fällen ist es erforderlich, den Durchgang zu sperren, wenn die vorgegebenen Grenzwerte ausgeschöpft sind.

2. Einmaliger Zugriff

Es scheint, dass alles einfach ist. Doch die Vorstellungskraft der Kunden geht manchmal über die von den Entwicklern bereitgestellten Algorithmen hinaus. Beispielsweise kann ein Zugangsmodus eingerichtet werden, der den uneingeschränkten Zugang zu einigen Bereichen und eine begrenzte Anzahl zu anderen Bereichen ermöglicht. Dies alles kann mit Abbuchungen vom mit der Karte verbundenen Debit- oder Kreditkonto kombiniert werden.

3. Zonensteuerung

Ich stelle fest, dass jeder der von mir aufgeführten Algorithmen beliebig mit den vorherigen kombiniert werden kann. Mithilfe der Zonensteuerung wird die Route des Besuchers gestaltet. Wenn Sie beispielsweise eine bestimmte Zone betreten, können Sie nicht in eine andere zurückkehren. Dazu gehören auch Regeln, die sowohl die Anzahl der Personen in einer bestimmten Zone als auch die Anzahl der Besuche einer bestimmten Person in einer bestimmten Zone begrenzen.

___________________________________________

1 UPU – Sperrvorrichtung, gesteuert (Tür, Drehkreuz, Schranke usw.).

2 UVIP – Gerät zur Eingabe von Identifikationsmerkmalen.

ACS-Zutrittskontrollsysteme bieten heute vielfältige Möglichkeiten, in einem Unternehmen oder einer anderen Einrichtung für Sicherheit und Ordnung zu sorgen. Die Installation von ACS hilft, viele Probleme schnell zu lösen. Beschränken Sie beispielsweise den Zugang unbefugter Personen zum Territorium eines Gebäudes, Unternehmens oder Wohngebäudes. zusätzliche Sicherheit bieten; Führen Sie Besuchsstatistiken usw.

ACS-Klassifizierung

ACS kann in die folgenden Kategorien unterteilt werden:

- das einfachste ACS,

- Autonom erweiterbare Zutrittskontrollsysteme,

- autonome, nicht erweiterbare Zugangskontrollsysteme,

- Netzwerk erweiterbar.

Standardzusammensetzung der ACS-Ausrüstung

- Controller,

- persönliche Identifikatoren,

- Lesegeräte für persönliche Identifikatoren,

- Aktoren,

- automatisiert Arbeitsplätze,

- Software, die eine Datenbank verwaltet und eingehende Informationen verarbeitet.

Controller sind spezielle Geräte, die die vom Leser erhaltenen Informationen verarbeiten. Sie dienen auch dazu, ein Steuersignal vom PC an den Aktor zu übertragen; Controller übermitteln Informationen über die Bewegungen von Personen im Raum und den Zustand des Aktors. Um zusätzliche Sicherheit zu bieten, werden im ACS Informationen im Speicher des Controllers gespeichert.

Persönliche Identifikatoren gewähren Zutrittsrechte zu bestimmten Räumlichkeiten. Können als persönliche Identifikatoren verwendet werden Verschiedene Arten Karten: mit eingebautem Mikroprozessor oder Smartcards, Karten mit Barcode, kontaktlose Proximity-Karten, mit Magnetstreifen. Persönliche Identifikatoren können auch biometrische Parameter einer Person sein: Stimmmerkmale, Netzhautmuster, Fingerabdrücke usw.

Besonders wichtig sind Aktoren Bestandteil ACS-Ausrüstung. Dies sind elektromagnetische und elektromechanische Schlösser, die sich durch die Möglichkeit der Fernöffnung mittels elektrischer Signale auszeichnen. Betätigungsmechanismen werden auch durch Schranken, Drehkreuze, Sicherheitsvorräume, elektromechanische Tore und Pforten repräsentiert.

Automatisierte Arbeitsplätze. Die Software bietet Möglichkeiten zum Einrichten von ACS-Elementen zur Lösung verschiedener Probleme, wie zum Beispiel: Erfassung der Arbeitszeiten der Mitarbeiter der Organisation; Auffüllung und Korrektur der Mitarbeiterdatenbank; 24-Stunden-Videoüberwachung; Kontrolle des Zugangs zu bestimmten Räumlichkeiten; Fernbedienung verschiedene Mechanismen und Geräte; Erhalt regelmäßiger Berichte über Ereignisse von kontrollierten Punkten.

Bitte aktivieren Sie JavaScript, um einen Kommentar abzugeben.