Autonome Zugangscontroller. Autonome Zugangskontroller sind die Hauptkomponente beim Betrieb von Zugangskontrollsystemen.

Implementierung Sicherheitssysteme bietet die Möglichkeit, Gegenstände vor dem Eindringen Unbefugter und vor Diebstahl zu schützen. Ein mehrstufiger, vollwertiger Sicherheits- und Schutzkomplex ist heute keine Laune, sondern eine Notwendigkeit. Aus diesem Grund werden Netzwerkzugangskontrollsysteme eingesetzt große Unternehmen mit einer großen Anzahl von Serviceobjekten.

Zweck und Vorteile des Zugangsgeräts

Der Controller gilt als das Herz Sicherheitskomplexe, da dieses Gerät für die Verwaltung und Verarbeitung der von Identifikatoren empfangenen Informationen verantwortlich ist. Es trifft auch die Entscheidung, Befehle an Aktoren zu übertragen: Schranken, Drehkreuze, elektromechanische oder elektromagnetische Schlösser usw. Das Funktionsprinzip des Geräts ist recht einfach: Informationen, die vom Lesegerät oder Computer kommen, werden sofort verarbeitet und gemäß den festgelegten Vorgaben verarbeitet Aktionsalgorithmus, ein Signal wird an die ausführenden Geräte gesendet. Gemäß GOST R 51241-98 werden sie je nach Anwendungsmethode in drei Klassen eingeteilt: autonom, Netzwerk und kombiniert. Wenn wir von autonomen Zugangsgeräten sprechen, werden sie für die Arbeit mit einem Zugangspunkt verwendet und können zu einem kombiniert werden Verschiedene Optionen Installation (eingebaut in das Schließgerät oder kombiniert mit dem Leser).

Auf dem Foto sehen Sie ein Bild eines Netzwerkcontrollers

Netzwerkcontroller zeichnen sich dadurch aus, dass sie neben ihren Eigenschaften auch die Vorteile ihrer autonomen Pendants vereinen. Das bedeutet, dass es auch über einen eigenen Puffer verfügt, der die Sicherheit der Benutzerkartennummern und aller in einem bestimmten Zeitraum aufgetretenen Ereignisse gewährleistet. Das Vorhandensein eines Computers ermöglicht es dem Sicherheitspersonal, bei Bedarf schnell in den Betrieb der Geräte einzugreifen.

Heutzutage auf dem Markt erhältliche Netzwerkgeräte können sich in der Schnittstelle unterscheiden. Standardmodelle verwenden normalerweise RS-485 und fortschrittlichere Modelle verwenden Ethernet. Natürlich produzieren Hersteller Produkte verschiedene Typen Gemessen an den Marktpreisen kostet ein ACS-Netzwerkcontroller jedoch etwa doppelt so viel wie herkömmliche. Bei der Interaktion von Geräten mit der RS-485-Schnittstelle müssen Sie Kabelleitungen verlegen und eine Schalteinheit verwenden. Heute wird es durch Geräte der neuen Generation mit dem TCP-IP-Protokoll, also IP-Netzwerkcontroller, ersetzt. Ihr Vorteil ist wie folgt:

- Einfach anzuschließen;

- Erweitern Sie die Kommunikationsleitung mit herkömmlichen Netzwerkgeräten;

- Fähigkeit, ein bestehendes Computernetzwerk zu betreiben;

- Das Netzwerkanalogon ist in der Lage, Befehle zu empfangen und diese sofort an den Computer zu übertragen.

In diesem Video erfahren Sie mehr über den RS-485-Controller:

Zusätzliche Funktionen des Geräts

Es gibt Modelle, die mit separaten Netzteilen ausgestattet sind, die die Bedürfnisse gekoppelter Geräte berücksichtigen. Darüber hinaus darf es keine Beschränkungen hinsichtlich der Größe der verwendeten Datenbank geben, was den Einsatz der Geräte in großen Unternehmen ermöglicht, und es ist überhaupt nicht notwendig, die Daten aller Mitarbeiter herunterzuladen. Benutzer können in Zugriffsebenen eingeteilt werden und ihnen nur Zugriff auf bestimmte Räume gewähren. Dieser Ansatz vereinfacht die Bedienung des Geräts und des gesamten Systems. Mit dem Apollo AAN-100 Network Access Controller können Sie beispielsweise den Zugriff auf 96 Access Points verwalten. Normalerweise verfügen solche Modelle nicht über Relaisausgänge und Schnittstellenmodule erledigen die ganze Arbeit. In diesem Fall arbeitet das Gerät in einem Stromkreis, wodurch der Zugriff von einem Computer aus gesteuert werden kann. Der Eigentümer hat einen großen Handlungsspielraum, denn mit Hilfe von Netzwerkgeräten können Sie ein System beliebiger Komplexität aufbauen und zusätzliche Funktionen hinzufügen:

- Bestimmung des genauen Standorts eines bestimmten Mitarbeiters;

- Zähler für die Ankunft und Abreise des Personals in einem bestimmten Zeitraum;

- Automatische Erfassung der Arbeitszeiten;

- Pflege persönlicher elektronischer Karten.

Die Anzahl der verwendeten Geräte hängt von der Anzahl der von einem Gerät bedienten Leser und von der Kapazität des Systems selbst ab. Um die Kosten zu senken und die Effizienz von Überwachungsgeräten zu steigern, werden diese manchmal in Alarmsensoren integriert. Ein Computer mit installierter Software ermöglicht es dem Benutzer, jeden der verfügbaren Controller zu programmieren, Informationen zu sammeln und zu analysieren und fortlaufende Berichte zu erstellen. Zusätzlich zu den aufgeführten Vorteilen können ACS-Regler auf Wunsch in ein Brandschutzsystem integriert werden.

Alle detaillierten Informationen zu Netzwerk-Scuds finden Sie in diesem Video:

Standardausstattung des Gerätes

Der Zugangscontroller umfasst die folgenden Komponenten:

- Block zur Kommunikation mit einem Computer;

- Ein Block, der Informationen von Lesern verarbeitet;

- Speicherblock;

- Ein Modul, das den Betrieb von Sicherheitsschleifen überwacht;

- Kontroll Modul;

- Leistungsmodul;

- Uhr.

Diagramm des Zugangskontrollsystems

Diagramm des Zugangskontrollsystems Der Block zur Kommunikation mit dem Computer ist für die Unterstützung des Datenaustauschmodus zwischen dem Computer selbst und der Steuerung verantwortlich. Die gebräuchlichsten Protokolle zur Steuerung und Übertragung von Informationen sind RS-485, TCP IP und 2-Ware. Wie die Praxis zeigt, wird zwar hauptsächlich die erste Option verwendet. Die Datenverarbeitungseinheit ist mit dem Lesegerät verbunden, das wiederum die Art des verwendeten Protokolls ermitteln kann. Dies ist erforderlich, um dem Kunden Wahlmöglichkeiten zu bieten, da das System in einigen Fällen möglicherweise mehrere Leseprotokolle unterstützt.

Zum Speichern der Einstellungen verfügt der Controller über eine Speichereinheit. Moderne Anforderungen erfordern die Fähigkeit, sich separate Listen von Benutzern zu merken, die bestimmte Räumlichkeiten betreten dürfen. Viele Menschen fordern auch die Funktion, mit Aktoren nach Zeitplänen und Aktionsalgorithmen zu arbeiten.

Das Leistungsmodul ist erforderlich, um die Standardspannung für den gesamten Betrieb in die erforderliche Spannung umzuwandeln. Elektrischer Schaltplan Komplex. Der ACS-Controller ermöglicht das Vorhandensein einer Batterie, die es dem System ermöglicht, den Betrieb bei plötzlichen Stromausfällen fortzusetzen. Das Steuermodul wiederum hilft dabei, die Interaktion mehrerer Darsteller gleichzeitig anzupassen, wenn die Situation dies erfordert.

Wie Sie einen Netzwerkcontroller installieren, wird in diesem Video gezeigt:

- Fehlen oder Vorhandensein eines Gehäuses (Art und Grad seines Schutzes) sowie die vorgeschlagene Installationsmethode;

- Technische Fähigkeiten des Geräts: Anzahl der anschließbaren Sicherheitsschleifen, Leser und Aktoren;

- Verwendetes Kommunikationsprotokoll;

- Das Vorhandensein und der korrekte Betrieb grundlegender Elemente: eingebauter Speicher und Uhr. Die Anzahl der gespeicherten Benutzer hängt direkt von der Speicherkapazität ab;

- Software, die den Controller im Normalmodus halten kann.

Auf dem Foto sehen Sie ein Bild eines Zugangscontrollers

Auf dem Foto sehen Sie ein Bild eines Zugangscontrollers Der Nachteil solcher Geräte besteht darin, dass bei vielen Modellen von Netzwerksystemen der Schutz des Geräteverbindungswegs selbst gewährleistet werden muss. Darüber hinaus funktioniert der Controller selbst in einem mehrstufigen Netzwerk nicht mehr, wenn das Signal zwischen Haupt- und Aktor unterbrochen wird. Fairerweise muss man sagen, dass der Hersteller Lösungen findet, um solche Probleme zu beseitigen. Als Option wird beispielsweise empfohlen, in besonders wichtigen Bereichen des Versorgungsgebiets lokale Controller zu installieren. Wie die Praxis zeigt, wird die Zuverlässigkeit eines solchen Layouts durch eine doppelte Sicherung der Datenbank der eingetretenen Ereignisse und der persönlichen Benutzerkarten sichergestellt.

Einführung

1. Eigenständige Controller

2. Netzwerkcontroller

3. Verteilte Zugangskontrollsysteme

Literatur

Einführung

Das Thema des Abstracts lautet „Controller für Zutrittskontrollsysteme“.

Controller sind ein intelligentes Element eines Zugangskontrollsystems (ACS), unterteilt in autonom, vernetzt und integriert. In einer Anlage können mehrere Regler vorhanden sein, bei großen Anlagen auch mehrstufig. Low-Level-Controller sind in der Regel in der Nähe des Lesegeräts installiert und erledigen die Aufgabe selbst, stoßen sie jedoch auf eine unbekannte Karte, fordern sie einen übergeordneten Controller an, der sie koordiniert. In komplexeren Fällen geht die Anfrage an einen zentralen Computer, der die gesamte Datenbank speichert. IN Minimalversion Der Controller kann in das Lesegerätgehäuse eingebaut werden. Manchmal fallen alle Probleme auf einen Standardcomputer. Gute Controller müssen den Kommunikationsmodus mit unterstützen entfernter Computerüber Telefonleitung. Dadurch können Sie die Datenbank in allen Niederlassungen einer Organisation zentral koordinieren und darüber hinaus zeitnah über alle Notfallsituationen berichten.

Ziel des Aufsatzes ist es, sich mit autonomen, vernetzten und integrierten Zutrittskontrollsystemen vertraut zu machen und die Vor- und Nachteile verschiedener Systeme abzuwägen.

1. Eigenständige Controller

Autonome (lokale) Zugangskontrollsysteme, die von einem Mikrocomputer gesteuert werden, bedienen in der Regel einen Kontrollpunkt (ggf. mit mehreren Durchgangslinien und entsprechend Kontrollterminals). Identifikationsinformationen über Benutzer und ihre Berechtigungen werden in einer lokalen Datenbank gespeichert. ACS dieses Typs sind am einfachsten zu konfigurieren, aber auch am wenigsten zuverlässig im Hinblick auf die Möglichkeit ihres Ausfalls. Sie können hauptsächlich in Einrichtungen eingesetzt werden, in denen kein hohes Maß an Sicherheit erforderlich ist. In der Literatur werden solche Systeme oft als eintürig bezeichnet. In Abb. 1 zeigt ein typisches Diagramm zum Aufbau eines solchen Systems.

Reis. 1. Systemdiagramm mit separatem Controller und Lesegeräten

Am häufigsten können bis zu zwei Lesegeräte an die Steuerung angeschlossen werden, die an zwei Türen oder an einer Tür installiert werden, um den Ein- und Ausgang zu kontrollieren. Einer der Leser kann durch eine Tastatur zum Eingeben eines Codes ersetzt werden.

Darüber hinaus ermöglicht das System den Anschluss von Elektroschlössern, Ausgangstaster, Reed-Schaltern, IR-Sensoren, Sirene usw.

Es gibt eintürige Systeme ähnlich dem oben beschriebenen, bei denen jedoch Leser und Controller in einem Gehäuse zusammengefasst sind (Abb. 2), d. h. die Einheit, die die Entscheidung über das Öffnen des Schlosses trifft, befindet sich im Lesemodul. Dies reduziert einerseits die Kosten des Systems, andererseits aber auch die Kosten Funktionalität, und vor allem erhöht es die Wahrscheinlichkeit, in das Lesegerät einzubrechen und die Kontakte zu schließen, an die das Schloss angeschlossen ist.

Reis. 2. Systemdiagramm mit einem kombinierten Controller und Lesegerät

Noch günstigere Systeme vereinen eine Entscheidungseinheit, eine Tastatur zur Eingabe eines Codes, ein Lesegerät und ein Schloss in einem Gehäuse. Am weitesten verbreitet sind solche Systeme in Hotels. In Einrichtungen mit hohen Sicherheitsanforderungen werden Steuerungen mit digitaler Ansteuerung des Sperrrelais eingesetzt. Das Fernschloss-Relaismodul ist direkt neben dem Schloss montiert und wird über einen speziellen digitalen Code gesteuert. Ein Beispiel für solche Systeme ist ACS, das auf Controllern basiert, die von Apollo (USA) angeboten werden. Am häufigsten verwenden eigenständige Systeme Touch-Memory- und Proximity-Magnetkartenleser, viel seltener Biometrie, Wiegand-Identifikatoren oder andere Lesegeräte. Bei den meisten Standalone-Systemen werden Lesegeräte jedoch mit einer Tastatur zur Eingabe eines individuellen Codes kombiniert. Die Programmierung der Systeme erfolgt über die Tastatur. Systeme, die auf einem oder mehreren autonomen Controllern basieren, führen alles aus notwendige Maßnahmen inhärent in ACS, autonom (ohne Verwendung eines Steuercomputers). Controller in solchen Systemen müssen über einen eigenen Speicherpuffer für Kartennummern (Identifikatoren) und im System auftretende Ereignisse verfügen. Normalerweise haben sie Zugriff auf einen lokalen Drucker, um ein Ereignisprotokoll auszudrucken. Die Programmierung dieser Controller erfolgt in der Regel über Tastenfelder oder über Masterkarten, mit denen neue Karten in den Speicher des Controllers eingegeben und alte gelöscht werden können. Ein Controller in solchen Systemen steuert normalerweise den Zugang zu einer (maximal zwei) Türen. Als Bezeichner ( elektronische Ausweise) In solchen Systemen können Folgendes verwendet werden: Magnetkarten, elektronische „Tablets“ – „i Button“, Funkfrequenz-PROX-Karten usw. Alle Türsteuergeräte und Sicherheitsschlaufen(Schlosssteuerrelais, Türsensoreingänge, Ausgangstasten usw.) Sicherheitssensoren) befinden sich in eigenständigen Systemen, meist auf der Platine des Controllers selbst. Oftmals ist der Controller selbst baulich im selben Gehäuse mit dem Lesegerät zusammengefasst. Das einfachste autonome Systeme(oft „Hotel“-Geräte genannt) vereinen im Allgemeinen einen Entscheidungscontroller, ein Lesegerät/Tastatur und ein Elektroschloss in einem Gehäuse. Es ist jedoch zu beachten, dass diese Maßnahme, die die Kosten des Systems senkt, zu einer Verringerung der Sicherheit führen kann, wodurch die Wahrscheinlichkeit eines Hackerangriffs auf das System steigt. Um die Sicherheit zu erhöhen, verwenden die fortschrittlichsten autonomen Systeme ein ferngesteuertes digitales Schlosssteuerrelais. Mit dieser Maßnahme können Sie Eindringversuche verhindern, indem Sie das Elektroschloss direkt an die Stromkabel anschließen.

Einige Systeme sind erweiterbar. Dies wird auf verschiedene Weise erreicht:

Durch Zusammenschluss einzelner Controller zu einem Netzwerk (unter Verwendung eines zusätzlichen Netzwerkmoduls zusätzlich zum Controller);

Durch die Erhöhung der Leistung und Komplexität des Controllers selbst können Sie mehr als zwei Lesegeräte daran anschließen.

In beiden Fällen wird häufig eine Standardschnittstelle, beispielsweise RS-485, verwendet, um Controller untereinander oder mit peripheren Ausführungsmodulen zu kommunizieren. Es ist jedoch zu beachten, dass jeder Controller separat programmiert werden muss (trotz des Datenaustauschs zwischen ihnen). Bei Systemen mit mehr als drei Türen kann dieser Vorgang sehr mühsam und zeitaufwändig sein (insbesondere bei einer großen Anzahl von Benutzern). In diesem Fall ist es vorzuziehen, einfache Netzwerkzugangskontrollsysteme zu installieren.

2. Netzwerkcontroller

Controller-Netzwerke können Peer-to-Peer (einstufig) oder mehrstufig (mehrstufig) sein, wobei die Anzahl der Ebenen selten zwei überschreitet.

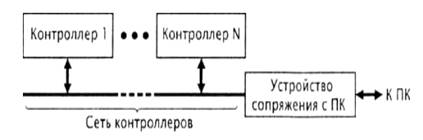

Ein Peer-to-Peer-Netzwerk verfügt über einen einzigen Bus (er kann durch Repeater oder Splitter erweitert werden). In einem Peer-to-Peer-Netzwerk sind alle seine Knoten (Zugriffscontroller) gleichberechtigt (Abb. 3). Zu den Vertretern dieser Familie zählen Systeme von Northern Computers, Kantech, Parsec und den meisten anderen Systemen, darunter auch solche aus russischer Produktion.

Reis. 3. Peer-to-Peer-Netzwerk

Nachteile eines Peer-to-Peer-Netzwerks:

Die Notwendigkeit, in jedem Controller über eine vollständige Datenbank zu verfügen (Liste der Benutzer, ihre Rechte usw.);

Die Unmöglichkeit, einige globale Funktionen zu implementieren, die den miteinander verbundenen Betrieb mehrerer Controller erfordern (z. B. globales „Anti-Passback“ – Verbot der wiederholten Durchfahrt). Dieser Nachteil tritt nur in Netzwerken auf, in denen der Computer der Master ist, d. h. der Informationsaustausch erfolgt nur auf seine Initiative hin. Wenn das Controller-Netzwerk nach dem Zufallszugriffsprinzip arbeitet, entsteht kein Nachteil.

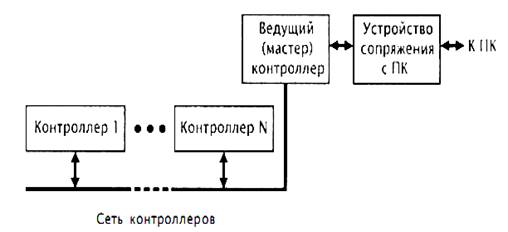

Vorteile: Maximale „Überlebensfähigkeit“ des Netzwerks, da jeder Controller über alles verfügt, was für einen autonomen Betrieb erforderlich ist, wenn der Computer ausgeschaltet oder das Netzwerk beschädigt ist. Für Sicherheitssysteme ist dies ein wesentlicher Faktor. In einem mehrstufigen Netzwerk von Controllern gibt es einen führenden oder Master-Controller, der die Arbeit der „Slave“-Controller koordiniert, die tatsächlich einen oder mehrere Zugangspunkte steuern. Der bekannteste Vertreter in Russland ist das Apollo-System. Solche Systeme haben sowohl Vor- als auch Nachteile.

Reis. 4. Multi-Peer-Netzwerk

Nachteile eines Multi-Peer-Netzwerks:

Störung des Systems, wenn die Verbindung zwischen Master-Controller und Slave-Controllern beschädigt ist, da ein erheblicher Teil der Informationen und Algorithmen dem Master-Controller vorbehalten ist;

Steigende Kosten für kleine Systeme aufgrund der hohen Kosten des Master-Controllers (aufgrund seiner offensichtlichen Redundanz).

Vorteile eines Multi-Peer-Netzwerks:

Zentralisierter Speicher für Datenbanken, der heute nicht mehr so wichtig ist;

Ausführung aller Funktionen auch bei ausgeschaltetem Computer;

Erhöhen Sie die Kosten für einen Durchgangspunkt mit durchschnittlichem und große Größen Systeme.

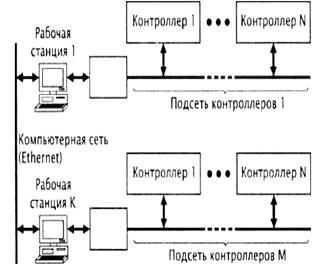

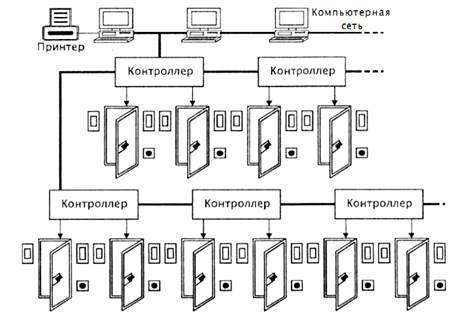

Bei der Beurteilung der Gesamttopologie ist zu beachten, dass Netzwerksegmente innerhalb des Systems in einer einzigen Kopie vorhanden sein können (siehe Abb. 3, 4) oder dass es viele solcher Segmente geben kann (Abb. 5), d. h. ACS-Geräte dürfen nicht vorhanden sein nicht mit einem einzigen PC verbunden werden, sondern mit jedem der PCs, die wiederum zu einem Computernetzwerk vereint sind. Die in Abb. 5 ermöglicht den Aufbau von Netzwerken beliebiger Größe (sofern zwischen den Workstations ein Computernetzwerk vorhanden ist). Nicht alle Systeme bieten eine Geräteverbindung zu einem beliebigen PC im Netzwerk.

Reis. 5. Vollständiges Diagramm des ACS-Netzwerks

Netzwerk-(zentralisierte) Zugangskontrollsysteme stehen unter der direkten und ständigen Kontrolle des zentralen Computers des Sicherheitssystems der Einrichtung, der alle peripheren Verbindungen des Kontrollpunkts bedient (Abb. 6). Die Datenbank ist zentralisiert. Der Einsatz solcher Systeme ist wirtschaftlich nur dann gerechtfertigt, wenn eine ausreichend große Anzahl von Terminals an den Zentralrechner angeschlossen ist – von mehreren Dutzend oder mehr. Der Vorteil solcher Systeme besteht darin, dass sie im Gegensatz zu Einzelsystemen eine zentrale Erfassung der Durchgangszeiten der Mitarbeiter und eine statistische maschinelle Verarbeitung dieser Informationen sowie eine zeitnahe Einführung aller erforderlichen Änderungen der Zutrittsmodi bestimmter Personen oder der Einrichtung ermöglichen ganz.

Netzwerkzugangskontrollsysteme können ein hohes Maß an Anlagensicherheit bieten. Um die Zuverlässigkeit des Systems zu erhöhen, kann die parallele Datenverarbeitung auf zwei PCs genutzt werden.

Reis. 6. Schema des zentralen Zugangskontrollsystems

Die Anzahl der Controller hängt von der Systemkapazität und der maximalen Anzahl der von einem Controller bedienten Leser ab. Um die betriebliche Effizienz zu steigern und die Kosten des gesamten Sicherheitssystems einer Einrichtung zu senken, ermöglichen zentralisierte Zugangskontrollsysteme typischerweise die Integration mit Alarmsensoren. Ein Merkmal von Systemen mittlerer Kapazität ist eine deutliche Steigerung der Anzahl der Benutzer und der Menge der verarbeiteten Informationen. In diesem Zusammenhang ist der Einsatz eines Personal Computers in solchen Systemen zwingend erforderlich. Mit dem Computer und seiner speziellen Software können Sie jeden Controller programmieren, Informationen sammeln und analysieren, alle Arten von Berichten und Zusammenfassungen erstellen und die Situation vor Ort effektiver überwachen. Zentralisierte Zutrittskontrollsysteme mittlerer Kapazität sind an eine bestimmte Technologie gebunden. Spezielle Code-Adapter (Konverter) ermöglichen den Anschluss von Lesegeräten verschiedene Technologien. Viele Hersteller behaupten sogar, dass sich ihr System in jedes Lesegerät integrieren lässt. Aber in der Regel ist diese Aussage entweder nicht ausreichend begründet oder erfordert erhebliche Mehrkosten für den Einbau neuer Module.

Das Hauptmerkmal solcher Zugangskontrollsysteme besteht darin, dass sie die Möglichkeit haben, Geräte zu konfigurieren und den Zugangsprozess von Computerterminals (Terminals) aus zu steuern. Verschiedene ACS haben ihre eigenen individuelle Eingenschaften und unterscheiden sich in Architektur, Fähigkeiten, Umfang (maximale Anzahl an Lesern/Türen), Anzahl der Steuerrechner, Art der verwendeten Leser, Grad der Widerstandsfähigkeit gegen Hackerangriffe, Grad der Widerstandsfähigkeit gegen elektromagnetische Einflüsse.

Entsprechend den angegebenen Parametern werden Netzwerkzugangskontrollsysteme gemäß GOST R 51241-98 in drei Hauptklassen eingeteilt. Die meisten Netzwerkzugangskontrollsysteme behalten viele der Vorteile eigenständiger Systeme bei, von denen der wichtigste darin besteht, dass kein Steuercomputer erforderlich ist. Das heißt, wenn der Steuerrechner ausgeschaltet wird, wird das System tatsächlich autonom. Controller dieser Systeme verfügen ebenso wie eigenständige Controller über einen eigenen Speicherpuffer für Benutzerkartennummern und im System auftretende Ereignisse. Das Vorhandensein eines Computers im System ermöglicht es dem Sicherheitsdienst, schnell in den Zugriffsprozess einzugreifen und das System in Echtzeit zu verwalten. Das wichtigste Element Netzwerk-ACS ist Software. Es zeichnet sich durch eine große Leistungsvielfalt aus – von relativ einfachen Programmen für ein Bedienterminal, die das Hinzufügen neuer Benutzer zur Datenbank und das Entfernen ausgemusterter Benutzer ermöglichen, bis hin zu den komplexesten Programmen mit Client-Server-Architektur. Systeme dieser Klasse verwenden leistungsstarke Zentralsteuerungen, die den Steuerungsprozess durchführen eine große Anzahl periphere Aktoren. Beispielsweise kann ein Apollo AAN-100-Controller den Zugang zu 96 Türen verwalten. Regler in solchen Anlagen sind in der Regel rein elektronische Geräte und enthalten keine Relaisausgänge. In solchen Systemen übernehmen Steuerfunktionen Externe Geräte und Sicherheitsschleifen werden in der Regel von externen Schnittstellenmodulen und Relaiseinheiten ausgeführt, die wiederum in der Nähe von Kontrollobjekten (Türen, Sicherheitsschleifen usw.) installiert werden. Die RS-485-Schnittstelle wird am häufigsten zum Austausch von Informationen zwischen der Steuerung und den Schnittstellenmodulen verwendet. In Systemen mit zentraler Architektur speichert der Controller die gesamte Datenbank der im System aufgetretenen Kennungen und Ereignisse. Durch die Trennung der Entscheidungsfunktion und der direkten Verwaltung können Sie den Sicherheitsgrad des Zutrittskontrollsystems erhöhen.

3. Verteilte Zugangskontrollsysteme

Die Fähigkeiten von Controllern kommen in verteilten Zugangskontrollsystemen am besten zur Geltung. Verteilte Zugangskontrollsysteme sind im Hinblick auf die Organisation des Inim System am fortschrittlichsten, da sie fehlerhaften und fehlerhaften Zugriffen am besten standhalten Notfallsituationen, insbesondere bei Störungen im Betrieb des zentralen PCs, Verletzung der Integrität der ihn mit der Peripherie verbindenden Drahtleitung usw. Peripheriepunkte sind mit lokalen Netzwerken auf Basis von Mikrocomputern (Controllern) ausgestattet, die die Das Verifizierungsverfahren erfolgt unabhängig, und der Zentralrechner wird nur für die Aktualisierung lokaler Datenbanken und die statistische und logische Verarbeitung von Informationen aktiviert. In Abb. Abbildung 7 zeigt ein Diagramm eines umfangreichen ACS-Netzwerks. Eine Besonderheit von ACS mit verteilter Architektur besteht darin, dass die Datenbank der Identifikatoren (und Ereignisse im System) nicht in einem, sondern in mehreren Controllern enthalten ist, die in der Regel selbst die Funktionen der Steuerung externer Geräte und Sicherheitsschleifen übernehmen über Relais und Eingänge Einbrecheralarm befindet sich direkt auf der Controllerplatine. Noch eine Besonderheit Systeme dieser Klasse - die Möglichkeit, Eingabe- und Ausgabegeräte verschiedener Systemcontroller anzuschließen. Sie können das System beispielsweise so programmieren, dass es beim Auslösen eines Alarmsensors am Eingang eines Büros elektrische Schlösser blockiert, die an mehrere Controller angeschlossen sind, die umliegende Räumlichkeiten steuern.

Reis. 7. Diagramm eines umfangreichen ACS-Netzwerks

Darüber hinaus ermöglicht die Software großer Systeme, mehrere Computer gleichzeitig zur Steuerung zu nutzen und die ausführenden Funktionen zwischen ihnen zu verteilen. Beispielsweise können Sie dem Computer des Administrators die Verantwortung übertragen, den Standort der Mitarbeiter und deren Arbeitszeitnutzung zu verfolgen. Der Computerbetreiber der Personalabteilung muss die Datenbank auffüllen und die Ausweise ausdrucken. Installieren Sie am Kontrollpunkt einen Computer mit Programmen, die zur Identifizierung einer Person beitragen, und am Sicherheitsposten - zeigen Sie Alarmgrafiken usw. an. Große Systeme arbeiten in der Regel eng mit anderen zusammen Ingenieursysteme Objekt: Sicherheitsalarm, mit Fernsehüberwachungs- und Kontrollsystemen, mit Lebenserhaltungssystemen, Betriebskommunikation usw. Da eine Ferninstallation vom Kontrollobjekt nicht möglich ist, werden diese Controller direkt in den von ihnen geschützten Räumlichkeiten installiert. Dies trägt nicht dazu bei, die Wahrscheinlichkeit einer unbefugten Manipulation des Controllers zu verringern, hat aber seine Vorteile: Wenn die Kommunikationsleitung zwischen den Controllern und dem Computer unterbrochen wird, führt das System weiterhin die Hauptfunktionen der Verwaltung des Zugriffsprozesses im Offline-Modus aus . In Systemen mit verteilter Architektur kann der Controller am häufigsten den Durchgang von 1-2 Türen steuern. Typisches Beispiel solche Systeme:

NORTHERN COMPUTERS-Controller (N-1000 II-Controller) – für 2 Türen;

KANTECH-Steuerung (KT-200) – für 2 Türen.

Verteilte Systeme haben außerdem den Vorteil, dass sie dank ihres modularen Aufbaus eine schrittweise Steigerung der Leistung von Zugangskontrollsystemen ermöglichen, indem sie von lokalen Punkten zu einem verteilten Netzwerk übergehen; die Modernisierung der Ausrüstung ist einfacher; ein Unfall an einem einzelnen Kontrollpunkt beeinträchtigt nicht den Betrieb des gesamten Netzwerks; Die Bearbeitung verifizierter Personen nimmt weniger Zeit in Anspruch. Systeme mit einer zentralisierten Architektur werden in der Regel in gemischte Logiksysteme umgewandelt, indem spezielle Lesegeräte oder Schnittstellenmodule mit eigener Kennung und eigenem Ereignisspeicherpuffer hinzugefügt werden. Dank der Verwendung solcher technische Lösung Es wird eine redundante Redundanz der Funktionen erreicht, wodurch der Grad der Systemsicherheit drastisch erhöht wird. Da der Controller in einem Zutrittskontrollsystem mit zentraler Architektur eine große Anzahl von Türen steuert, kann eine Beschädigung der Kommunikationsleitung zwischen ihm und den Schnittstellenmodulen zur Steuerung von Endgeräten zur Blockierung eines wesentlichen Teils oder des gesamten Systems führen. In diesem Fall geht der lokale Leser mit seiner eigenen Datenbank in den autonomen Zugangskontrollmodus in seinem Bereich. Ein Beispiel für eine solche Lösung ist der Apollo AP-500-Leser oder die viertürige Steuerschnittstelleneinheit AIM-4SL. Systeme, die mit diesen Modulen erstellt wurden, haben Höchster Abschluss Sicherheit. Hier sind die bekanntesten Netzwerkzugangskontrollsysteme unterschiedlicher Architektur aufgeführt und geben die Anzahl der von einem Controller unterstützten Leser an. Die meisten Controller, auf deren Grundlage computergesteuerte Systeme aufgebaut sind, unterstützen eine gerade Anzahl von Lesern: 2, 4, 8, 16, 24, 32, 50, 64, 96 (pro 1 Controller). Am bekanntesten am Russischer Markt Unternehmen: Apollo, ADVANTOR, CARDAX, COTAG, eff-effHIRSCH, lei, KANTECH, KeriSystems, NORTHERNCOMPUTERS, PAC, TSS-201, Westinghous usw.

4. iSecurePro ACS-Controller

Wir betrachten die Implementierung des Controllers am Beispiel der iSecure Simplex-Controller iSecure Pro ACS von SimplexGrinnell, bei denen es sich um unabhängige Mikroprozessorsysteme mit verteilter Datenverarbeitung handelt. Sie dienen zur Steuerung von Zugangskontroll- und Sicherheitsalarmgeräten wie Lesegeräten, Tastaturen, magnetischen Türkontaktsensoren, Ausgangsknöpfen, Türschlössern, Sirenen und anderen sowie zur Gewährleistung der Verbindung des Zugangskontrollsystems mit den Systemen und Datenbanken verschiedener Unternehmensbereiche. Wenn die Kommunikation mit dem Steuercomputer unterbrochen wird, ermöglicht das im Controller integrierte Programm, dass dieser unabhängig funktioniert, bis die Kommunikation wiederhergestellt ist.

Alle Controller des iSecure-Zutrittskontrollsystems sind in die Hardware- und Softwareplattform des integrierten Sicherheitssystems iSecure PRO Simplex integriert und bieten eine Standardorganisation von Ethernet-, TCP/IP-, LAN/WAN-Netzwerken und die Integration in bestehende im Unternehmen Informationssysteme. Um Ressourcen effektiv zu verwalten, verfügen iSecure-Controller über eine verteilte Intelligenz und zur Reduzierung der Betriebskosten über eine integrierte Selbstdiagnose.

Hauptmerkmale der iSecure Simplex-Controller:

ISecure ist modular, konfigurierbar und leicht erweiterbar;

Die verteilte intelligente Architektur des Controllers ermöglicht eine kontinuierliche Selbstdiagnose und Fehlerprotokollierung, wodurch ein zuverlässiger Betrieb gewährleistet und der Hauptknoten von Routinevorgängen befreit wird.

Ein spezielles Paket grafischer Diagnosetools versorgt den Bediener mit Informationen auf drei Ebenen: generelle Form gesamtes Netzwerk, intern

die Konfiguration und den Status jedes Zugangskontrollsystem-Controllers sowie den Status aller Zugangsgeräte und Controller-Module;

Jeder iSecure Simplex-Controller kann individuell in einem Netzwerk konfiguriert werden, mit dem Sie Hunderte von Controllern verbinden können, die Tausende von Magnetkartenlesern, Sicherheitssensoren, Zugangstüren und anderen Geräten unterstützen.

Abnehmbare Controller-Konfigurationsmodule werden direkt vor Ort ausgetauscht, was den Wartungsprozess beschleunigt und die Betriebskosten senkt;

Über Schnittstellenkarten werden Controller unterstützt Verschiedene Arten Kommunikation.

Mit Ethernet TCP/IP können Sie die Systeminstallations- und Wartungskosten erheblich reduzieren, indem Sie Controller über vorhandene lokale oder Weitverkehrsnetzwerke verbinden. Remote-Standort-Controller verwenden eine Modem-Kommunikationskarte:

Die Controller sind mit einer breiten Palette von Simplex-Sicherheitssystemgeräten kompatibel, einschließlich des iSecure Pro Simplex-Systems der neuen Generation, sowie mit Geräten anderer Hersteller;

Durch die Verwendung einer fehlertoleranten iSecure Path-Netzwerkarchitektur mit automatischer Neukonfiguration der Datenflüsse gewährleisten die Controller maximale Überlebensfähigkeit des gesamten Sicherheitssystems im Falle eines Ausfalls der Kommunikationsleitungen.

Alle iSecure Simplex-Controller verfügen über russische Zertifikate. Das Diagramm zum Anschluss des Controllers an das Zutrittskontrollsystem iSecure PRO Simplex ist in Abb. dargestellt. 8.

Reis. 8. Anschlussplan des Controllers an das Zutrittskontrollsystem iSecure PRO Simplex

Konstruktiv und technische Eigenschaften Im Folgenden werden die iSecure-Controller des Simplex-Zutrittskontrollsystems erläutert.

1. Interne Architektur. An Hauptplatine Controller befinden sich: ein CPU-Steckplatz für eine CPU-Karte mit einem 32-Bit-eingebetteten Intel-Prozessor, ein Kommunikationskartensteckplatz für eine kabelgebundene Netzwerkkarte 4120 bzw. eine modulare Netzwerkkarte 4120, sechs) Erweiterungssteckplätze für Ein-/Ausgabemodule und Reader-Anschlussmodule sowie ein Netzteil mit Akkuladegerät.

Der Controller verfügt über kompakte Abmessungen, die den Einbau ermöglichen kleine Plätze. Der Manipulationssensor am Gehäusedeckel bietet Schutz vor unbefugtem Zugriff auf die Steuerungskomponenten.

2. Controller-Spezifikationen:

Eingebauter 32-Bit-Intel-Prozessor;

Interne Selbstdiagnose und integrierte Statusanzeige;

Unterstützt Tastaturen und Lesegeräte für Proximity-Karten, Magnetkarten, Wiegand-Karten, Biometrie, RF-Empfänger und Barcode-Karten;

Möglichkeit der Programmierung des Kartenformats.

Support-Stellenangebote:

Bis zu 8 Kartenformate pro Controller;

Bis zu 96 gesteuerte Eingänge;

Bis zu 48 Relaisausgänge;

Bis zu 5000 Karteninhaber und 3000 Nachrichten (Standardkonfiguration);

bis zu 50.000 Karteninhaber und 25.000 Nachrichten (erweiterbare Konfiguration);

Bis zu 12 Leser.

Komponentenmodule (Abb. 9).

Verbindungskarten (eine pro Controller): 4120-Verbindungskarte für Kabelverbindung, 4120-Modular-Verbindungskarte oder Modem.

Folgende Erweiterungsmodule kommen zum Einsatz: Modul zum Anschluss von 2 Lesegeräten, Modul mit 16 gesteuerten Eingängen, Modul mit 8 Relaisausgängen, Modul mit 8 gesteuerten Eingängen/8 Relaisausgängen, Modul mit 8 gesteuerten Eingängen. Alle Eingänge können so konfiguriert werden, dass sie entweder zwei oder vier Zustände überwachen.

3. Module zum Anschluss an die Lesersteuerung. Jedes Modul verfügt über zwei Anschlüsse, die jeweils einen Kartenleser, eine Tastatur oder einen mit einer Tastatur kombinierten Leser unterstützen. Jeder Port ermöglicht die vollständige Steuerung und Verwaltung des Zugangspunkts mithilfe der folgenden Elemente: IZ- oder HP-Relaisausgang (durch Jumper eingestellt) zur Steuerung von Türschlössern, überwachter Eingang (2 oder 4 Zustände) eines Türmagnetkontaktsensors, überwachter oder unbeaufsichtigter Ausgang Tasteneingabe. Darüber hinaus enthält das Modul 4 Mehrzweck-Steuereingänge und 2 Mehrzweck-Relaisausgänge.

Reis. 9. Aussehen, Abmessungen des iSecure Simplex ACS-Controllers und Anordnung der Module im Rack

4. Unterbrechungsfreie Stromversorgung. Das eingebaute Netzteil verfügt über eine Batterieladeschaltung. Bei Verwendung einer Batterie mit einer Kapazität von 18 Ah beträgt die Zeit des stabilen Betriebs des Controllers etwa 4 Stunden. Die Batterien werden alle 5 Minuten vom Controller getestet. Die Ladezeit des Akkus beträgt weniger als 24 Stunden.

Beim Schreiben der Zusammenfassung haben wir uns mit eigenständigen, vernetzten und integrierten Zugangskontrollsystemen vertraut gemacht, die Vor- und Nachteile der oben aufgeführten Systeme untersucht und die technischen Eigenschaften der iSecurePro-Zutrittskontrollsystem-Controller überprüft.

Literatur

1. Abalmazov E.I. Enzyklopädie der Sicherheit. Verzeichniskatalog, 1997.

2. Tatarchenko I.V., Solovyov D.S. Konzept der Integration einheitlicher Sicherheitssysteme // Sicherheitssysteme. Nr. 1 (73). S. 86-89.

3. Mashchenov R. G. Sicherheitsalarmsysteme: Grundlagen der Theorie und Konstruktionsprinzipien: Lehrbuch. M.: Hotline- Telekommunikation, 2004

4. Gorlitsin I. Zugangskontrolle und -verwaltung – einfaches und zuverlässiges KTC „Security Systems“, 2002.

5. Barsukov V. S. Integraler Informationsschutz // Sicherheitssysteme, 2002. Nr. 5, 6.

6. Stasenko L. ACS – Zugangskontroll- und Verwaltungssystem // Alles über Ihre Sicherheit. Unternehmensgruppe „Relvest“ ( [email protected]).

7. Abramov A. M., Nikulin O. Yu, Petrushin A. I. Zugangskontrollsysteme. M.: „Obereg-RB“, 1998.

8. Ginze A. Neue Technologien in Zugangskontrollsystemen // Sicherheitssysteme, 2005.

9. Floren M. V. Organisation der Zugangskontrolle // Informationsschutz „Confident“, 1995. Nr. 5. S. 87-93.

10. Krakhmalev A.K. Mittel und Systeme zur Zugangskontrolle und -verwaltung. Lernprogramm. M.: Wissenschaftliches Forschungszentrum „Sicherheit“ des Hauptmilitärbezirks des Innenministeriums Russlands. 2003.

11. Maltsev I.V. Zugangskontrollsysteme // Sicherheitssysteme, 1996. Nr. 1. S. 43-45.

12. Komplexe Systeme Sicherheit. Katalog. M.: Forschungs- und Produktionszentrum „Nelk“, 2001.

Die Entwicklung von Sicherheitssystemen ist heute ein vielversprechendes Tätigkeitsfeld. Unter ihnen nimmt das System ACS einen der führenden Plätze ein.

Modern Schutzsysteme kann sowohl für Unternehmen mit einer großen Anzahl von Zugangspunkten und Tausenden von Benutzern als auch für private Grundstücke, beispielsweise den Eingang zum Eingang eines Mehrfamilienhauses, Sicherheit auf dem entsprechenden Niveau bieten.

Sie sorgen für die Zugangskontrolle zum gewünschten Gebiet. Ihre Vorteile sind Benutzerfreundlichkeit, Zuverlässigkeit und Effizienz.

Der Zutrittskontroller ist das Gehirn des Systems, also das Element, das einen Aktuator, beispielsweise ein Drehkreuz, steuern kann. Er ist es, der den Befehl gibt, die Einreise in ein bestimmtes Gebiet zu erlauben oder zu verbieten.

Das Video zeigt die Installation des ACS-Netzwerkcontrollers:

Welche Arten von Controllern gibt es und was ist der Unterschied?

Netzwerk-ACS-Controller sind Geräte, die an einen Computer angeschlossen sind, auf dem ein spezielles Programm installiert ist. Es funktioniert nach dem Online-Prinzip. Typischerweise wird dieser Typ installiert, wenn eine Installation erforderlich ist Komplexes System Zugangskontrolle.

Eigenständiger Controller- Dies ist ein Gerät, das einen oder zwei Durchgangspunkte bedient. Diese könnten beispielsweise automatisch erfolgen Garagentore oder ein elektromagnetisches Schloss am Eingang des Geländes. Der Hauptunterschied besteht darin, dass es nicht an ein Computernetzwerk angeschlossen ist und alle Probleme selbstständig löst.

Kombinierte ACS-Controller sind Geräte, die die beiden vorherigen Typen kombinieren. Das heißt, es kann sowohl in einem Netzwerk mit einem Computer als auch ohne diesen funktionieren.

Aufgaben autonomer Controller

Autonome Steuerungen arbeiten nach dem Offline-Prinzip. Aufgrund dieses Funktionsprinzips können sie keine schnellen Informationen über den Zugangspunkt und Ereignisse liefern.

Mit anderen Worten, wenn es bereitgestellt wurde an eine bestimmte Person Wenn beispielsweise ein Mitarbeiter eines Unternehmens mehr Rechte hat, ein bestimmtes Gebiet zu betreten oder zu verlassen, ist mit diesen Kontrollgeräten keine schnelle Korrektur möglich. Es kann jedoch nicht der Schluss gezogen werden, dass solche Geräte unnötig oder aussichtslos sind, da sie nicht nur Nachteile, sondern auch Vorteile haben.

Lokale Systeme helfen bei der Lösung des autorisierten Zugriffs auf einen einzelnen Punkt in einem separaten Raum. Das System umfasst eine autonome Art von Steuerungen, die Informationen enthalten, mit denen Sie den Betrieb von Barrierevorrichtungen (Drehkreuze, elektronische Schlösser usw.) steuern können.

Die Hauptaufgabe, die ein autonomer Controller löst, besteht darin, den Zugriffsprozess gemäß einem vorprogrammierten Szenario zu regeln.

Eine sekundäre Aufgabe, die autonome Systemsteuerungen lösen, ist die Aufzeichnung von Ereignissen im Speicher des Geräts, beispielsweise der Durchgangszeit.

Hauptkomponenten von Geräten

Dieses Gerät umfasst die folgenden Komponenten:

- ID-Lesegerät – der Name des elektronischen Geräts spricht für sich. Das Funktionsprinzip basiert auf der Tatsache, dass, wenn der Identifikator in das Aktionsfeld des Lesegeräts gelangt, dieses den empfangenen Code an den Controller übermittelt, der den Zugang zum Gebiet ermöglicht oder nicht. Die von den Controllern verwendeten Identifikatoren sind hauptsächlich Magnetkarten. Hier können Sie zitieren klassisches Beispiel elektromagnetische Schlösser in Hotelzimmern;

- Ein Programmiergerät ist ein Gerät, mit dem Sie bestimmte Daten in ein eigenständiges Gerät eingeben können. Sie werden üblicherweise in Form separater Geräte oder in Form einer eingebauten Tastatur hergestellt;

- Betätigungseinrichtung – elektromagnetisch oder elektromechanisches Schloss. Es ist dieses Gerät, an das der Controller einen Befehl gibt, um den Zutritt zum Territorium zu erlauben oder zu verweigern;

- Stromquelle – kann entweder über das Stromnetz oder über Batterien betrieben werden.

Eigenständige Steuerungen steuern normalerweise den Zugang zu einer oder zwei Türen. In diesem Fall befinden sich alle Geräte: Verriegelungsrelais, Türsensor und Ausgangstaste auf dem Steuerkreis (Platine). Diese Anordnung erleichtert die Installation und reduziert die Kosten des Controllers.

Vor- und Nachteile der Ausrüstung

Autonome Geräte haben ihre Vorteile:

- Ziemlich niedrige Kosten. Dies liegt vor allem daran, dass es sich bei solchen Steuerungen um fertige Geräte handelt, auf denen alle wesentlichen Teile verbaut sind;

- Einfach zu programmieren. Normalerweise ist kein eigenständiger Controller erforderlich Spezialausrüstung Daten eingeben;

- Fast völliges Fehlen von Kabelverbindungen;

- Schnelle und niedrige Installationskosten im Vergleich zu anderen Systemen;

- Zu den unbestrittenen Vorteilen autonomer Systeme gehört die Tatsache, dass aufgrund der lokalen Steuerung jedes Einganges bei Ausfall eines von ihnen das gesamte System als Ganzes nicht aufhört zu funktionieren;

- Die Möglichkeit, weitere Systeme ohne Unterbrechung der verbleibenden lokalen Zellen in Betrieb zu nehmen;

- Benutzerfreundlichkeit.

Der autonome Steuergerätetyp hat auch einige Nachteile im Betrieb:

- Unbequeme Programmierung, wenn große Mengen Benutzer und Ein-/Ausgaben;

- Unfähigkeit, umgehend in den Durchgangsprozess einzugreifen;

- Es ist unzulässig, das Ereignisprotokoll schnell abzurufen.

Das glauben Spezialisten von Unternehmen, die autonome Steuerungssysteme entwickeln vielversprechende Technologien, basierend auf Smartcards, da ein solches Speichermedium wiederbeschreibbar ist und nicht nur als Kennung, sondern auch als Träger anderer Informationen dient. Deshalb können Zugangspunkte dank dieser Daten die notwendigen Informationen austauschen oder das Programm ändern.

Einige Unternehmen konnten die Steuerung und das Lesegerät nicht nur in das Schloss, sondern auch in den Schließzylinder (den Teil eines normalen Schlosses, in den der Schlüssel eingeführt wird) einbauen.

Das bedeutet, dass nahezu jedes Schloss mit einer autonomen Steuerung ausgestattet werden kann, und das ist eine beispiellose Lösung.

Bei der Installation von Zutrittskontrollsystemen sollten Sie bedenken, dass die Geräte von zuverlässigen Lieferanten bezogen werden müssen, da es auf dem Markt für Sicherheitssysteme billige Fälschungen gibt. Bei der Installation des Geräts ist es besser, sich an Spezialisten zu wenden: In der Regel bietet der Hersteller auch Systeminstallationsdienste an.

Das Video zeigt die Installation eines biometrischen Zutrittskontrollsystems: